BurpSuite之HTTP brute暴力破解

常規的對username/passwprd進行payload測試,我想大家應該沒有什么問題,但對于Authorization: Basic dXNlcm5hbWU6cGFzc3dvcmQ=這樣的問題,很多朋友疑惑了.

以下面案例進行說明(只作演示之用,具體以自己的目標為準):

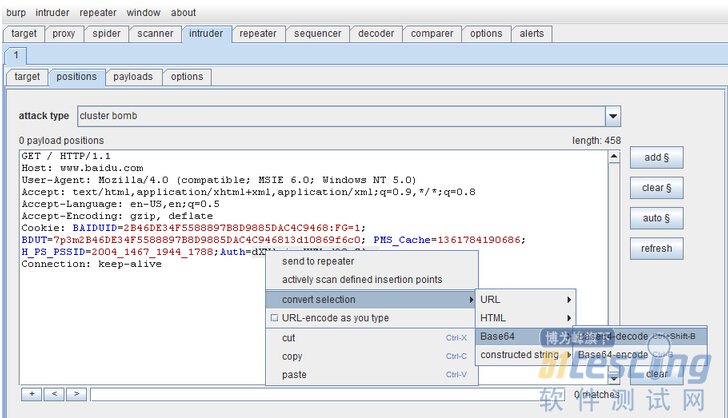

Auth=dXNlcjpwYXNzd29yZA==處,也就是我們的關鍵位置.

那么具體該如何做呢?大致操作過程如下:

1.解密base64字符串

2.生成測試用的payload

3.利用payload進行測試

1.解密驗證用的base64字符串

解密后的字符串為:

Auth=user:password

問題來了,針對user:password這種形式的字符串,我們該如何設置payload呢?

想必很多人在此處了費盡心思。為了解決這個問題,接下來請看第二部分。

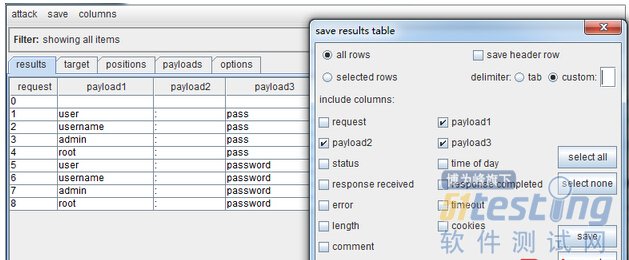

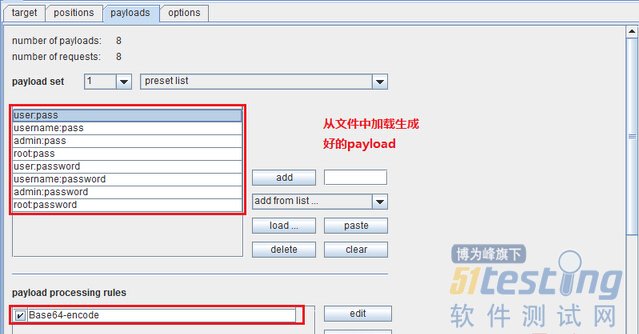

2.生成測試用的payload

對于這種格式,無法利用burpsuite順利的完成測試,那個就需要豐富對應的payload了.

我的做法就是,利用burpsuite生成我要的payload文本.

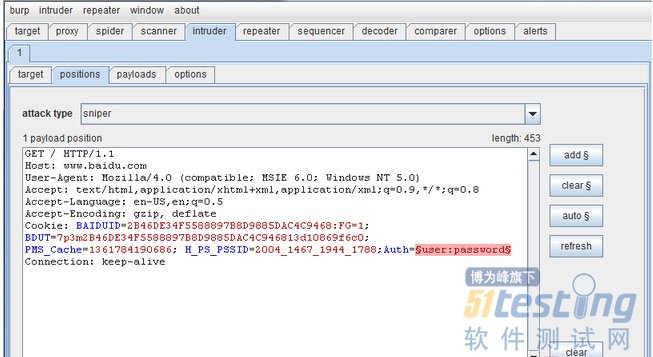

Auth=§user§§:§§password§

設置3處payloads,

1 ------ §user§

2 ------ §:§

3 ------ §password§

然后根據intruder自帶的battering ram/pitchfork/cluster bomb生成payloads(根據自己的需求生成)

我在此處選擇以cluster bomb為例,利用intruder生成需要的payloads,然后保存到文本文件中.

3.利用payload進行測試

測試的時候,我們選用sniper,我們只需一個payload變量

posted on 2014-10-30 11:16 順其自然EVO 閱讀(246) 評論(0) 編輯 收藏 所屬分類: 測試學習專欄