淺淡常見(jiàn)的WEB安全漏洞測(cè)試及驗(yàn)證

【文件上傳漏洞】

1.對(duì)用戶上傳的文件沒(méi)有進(jìn)行充分合理的驗(yàn)證,導(dǎo)致被上傳木馬等惡意文件并執(zhí)行

驗(yàn)證方式可能有:客戶端JS檢測(cè)、服務(wù)器MIME類型檢測(cè)、服務(wù)器目錄路徑檢測(cè)、服務(wù)器文件擴(kuò)展名檢測(cè)、服務(wù)器文件內(nèi)容檢測(cè)。

常見(jiàn)的方式:服務(wù)器充分驗(yàn)證文件類型及文件內(nèi)容、服務(wù)器端重命名

其他限制:服務(wù)器端上傳目錄設(shè)置不可執(zhí)行權(quán)限

【CSS漏洞】

例如input輸入框這種類型的測(cè)試:

http:/host/xss/example1.php?name = song <script>alert("hello")</script>

測(cè)試的時(shí)候也可以直接簡(jiǎn)單點(diǎn),輸入簡(jiǎn)單的這些實(shí)體字符(例如:<>()"),然后查看前臺(tái)的源代碼是否做轉(zhuǎn)義,如果沒(méi)有那么自己可以輸入任何的腳本都是有可能執(zhí)行的。

Ps: CSS 繞過(guò)的方法,其實(shí)是很多的,一般我們可以根據(jù)后臺(tái)的返回來(lái)通過(guò)不同的方法繞過(guò)進(jìn)行測(cè)試

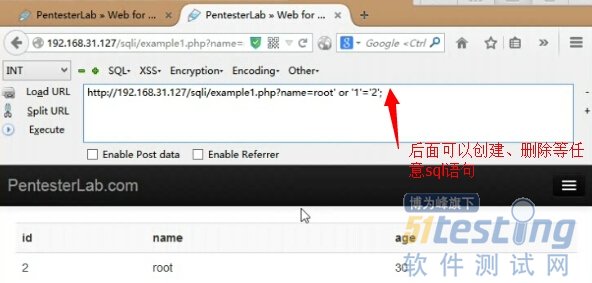

【SQL注入攻擊】

相當(dāng)大一部分程序員在編寫代碼的時(shí)候,沒(méi)有對(duì)用戶輸入數(shù)據(jù)的合法性進(jìn)行判斷,使應(yīng)用程序存在安全隱患。用戶可以提交一段數(shù)據(jù)庫(kù)查詢代碼,根據(jù)程序返回的結(jié)果,獲得某些他想得知的數(shù)據(jù),這就是所謂的SQL Injection,即SQL注入。

SQL注入:

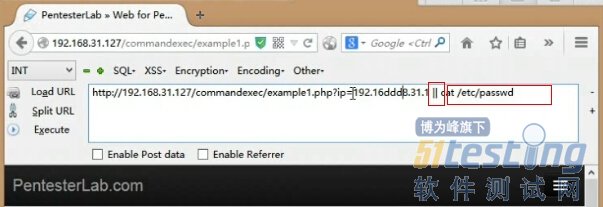

還有所謂的命令注入:

二、關(guān)于WEB安全的幾點(diǎn)思考:

安全意識(shí)

永遠(yuǎn)不用相信來(lái)自用戶的輸入

管理所有來(lái)自客戶端的數(shù)據(jù)

開(kāi)發(fā)安全的代碼

遵循最佳安全實(shí)踐來(lái)指導(dǎo)構(gòu)建WEB系統(tǒng)

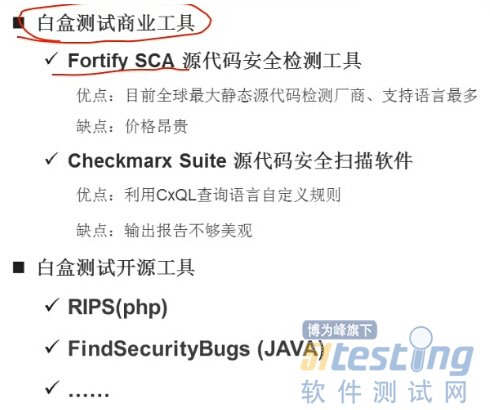

三、常用WEB安全檢測(cè)工具介紹

黑盒類測(cè)試工具:

三、安全測(cè)試包含內(nèi)容

一般來(lái)說(shuō),80%的安全測(cè)試都包含在這里面了:

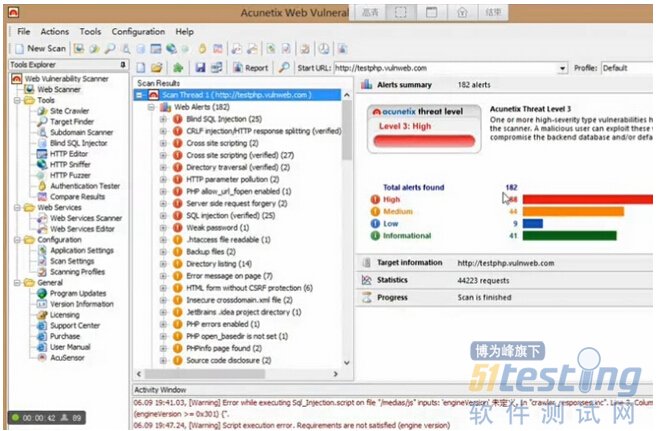

簡(jiǎn)單來(lái)看一下這類測(cè)試生成的測(cè)試報(bào)告,例如 acunetix web vulnerability scanner 工具掃描測(cè)試結(jié)果如下,我們可以針對(duì)不同等級(jí)的測(cè)試漏洞來(lái)選擇性的進(jìn)行關(guān)注或者手工驗(yàn)證嘗試。

posted on 2014-07-09 15:53 順其自然EVO 閱讀(751) 評(píng)論(0) 編輯 收藏 所屬分類: 測(cè)試學(xué)習(xí)專欄 、安全性測(cè)試