Acegi可以實(shí)現(xiàn)業(yè)務(wù)對象方法級的安全訪問控制粒度,它提供了以下三方面的應(yīng)用程序的安全:

? URL資源的訪問控制

如所有用戶(包括其名用戶)可以訪問index.jsp登錄頁面,而只有授權(quán)的用戶可以訪問/user/addUser.jsp頁面。Acegi允許通過正則表達(dá)式或Ant風(fēng)格的路徑表達(dá)式定義URL模式,讓授權(quán)用戶訪問某一URL匹配模式下的對應(yīng)URL資源。

? 業(yè)務(wù)類方法的訪問控制

Spring容器中所有Bean的方法都可以被Acegi管理,如所有用戶可以調(diào)用BbtForum#getRefinedTopicCount()方法,而只有授權(quán)用戶可以調(diào)用BbtForum#addTopic()方法。

? 領(lǐng)域?qū)ο蟮脑L問控制

業(yè)務(wù)類方法代表一個具體的業(yè)務(wù)操作,比如更改、刪除、審批等,業(yè)務(wù)類方法訪問控制解決了用戶是否有調(diào)用某種操作的權(quán)限,但并未對操作的客體(領(lǐng)域?qū)ο螅┻M(jìn) 行控制。對于我們的論壇應(yīng)用來說,用戶可以調(diào)用BbtForum#updateUser(User user)方法更改用戶注冊信息,但應(yīng)該僅限于更改自己的用戶信息,也即調(diào)用BbtForum#updateUser()所操作的User這個領(lǐng)域?qū)ο蟊?須是受限的。

Acegi通過多個不同用途的Servlet過濾器對URL資源進(jìn)行保護(hù),在請求受保護(hù)的URL資源前,Acegi的Servlet過濾器判斷用戶是否有權(quán)訪問目標(biāo)資源,授權(quán)者被開放訪問,而未未被授權(quán)者將被阻擋在大門之外。

Acegi通過Spring AOP對容器中Bean的受控方法進(jìn)行攔截,當(dāng)用戶的請求引發(fā)調(diào)用Bean的受控方法時(shí),Acegi的方法攔截器開始工作,阻止未授權(quán)者的調(diào)用。

對領(lǐng)域?qū)ο蟮脑L問控制建立在對Bean方法保護(hù)的基礎(chǔ)上,在最終開放目標(biāo)Bean方法的執(zhí)行前,Acegi將檢查用戶的ACL(Aeccess Control List:訪問控制列表)是否包含正要進(jìn)行操作的領(lǐng)域?qū)ο螅挥蓄I(lǐng)域?qū)ο蟊皇跈?quán)時(shí),用戶才可以使用Bean方法對領(lǐng)域?qū)ο筮M(jìn)行處理。此外,Acegi還可 以對Bean方法返回的結(jié)果進(jìn)行過濾,將一些不在當(dāng)前用戶訪問權(quán)限范圍內(nèi)的領(lǐng)域?qū)ο筇蕹簟磦鹘y(tǒng)的數(shù)據(jù)可視域范圍的控制。一般來說,使用Acegi控 制數(shù)據(jù)可視域未非理想的選擇,相反通過傳統(tǒng)的動態(tài)SQL的解決方案往往更加簡單易行。

從本質(zhì)特性上來說,Servlet過濾器就是最原始的原生態(tài)AOP,所以我們可以說Acegi不但對業(yè)務(wù)類方法、領(lǐng)域?qū)ο笤L問控制采用了AOP技術(shù)方案, 對URL資源的訪問控制也使用了AOP的技術(shù)方案。使用AOP技術(shù)方案的框架是令人振奮的,這意味著,開發(fā)者可以在應(yīng)用程序業(yè)務(wù)功能開發(fā)完畢后,輕松地通 過Acegi給應(yīng)用程序穿上安全保護(hù)的“鐵布衫”。

Acegi體系結(jié)構(gòu)

乘飛機(jī)前需要通過安檢,乘客必須提供身份證以驗(yàn)證其身份。在通過安檢進(jìn)入候機(jī)室后,國航、海航、南航等不同航空公司的飛機(jī)陸續(xù)到達(dá),但你只能登上機(jī)票上對 應(yīng)航班的飛機(jī)。在登機(jī)后,只能坐在機(jī)票對應(yīng)的座位上——你不能搶占他人的座位,你不能在座位上刻字留念、你不能要求空姐打開機(jī)窗……

乘飛機(jī)的過程最能體現(xiàn)安全控制的流程,我們可以從中找到身份認(rèn)證、資源訪問控制、領(lǐng)域?qū)ο蟀踩刂频膶?yīng)物:安檢對應(yīng)身份認(rèn)證,登機(jī)對應(yīng)資源訪問控制而按號就座則對應(yīng)領(lǐng)域?qū)ο蟀踩刂啤?

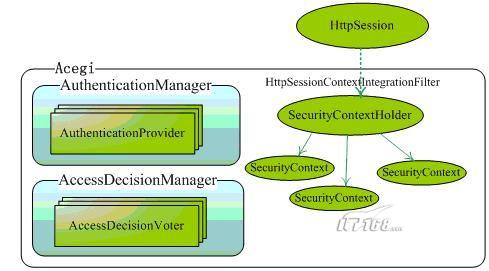

Acegi通過兩個組件對象完成以上安全問題的處理:AuthenticationManager(認(rèn)證管理器)、AccessDecisionManager(訪問控制管理器),如圖 1所示:

圖 1 Acegi體系結(jié)構(gòu)

SecurityContextHolder是框架級的容器,它保存著和所有用戶關(guān)聯(lián)SecurityContext實(shí)例, SecurityContext承載著用戶(也稱認(rèn)證主體)的身份信息的權(quán)限信息, AuthenticationManager、AccessDecisionManager將據(jù)此進(jìn)行安全訪問控制。

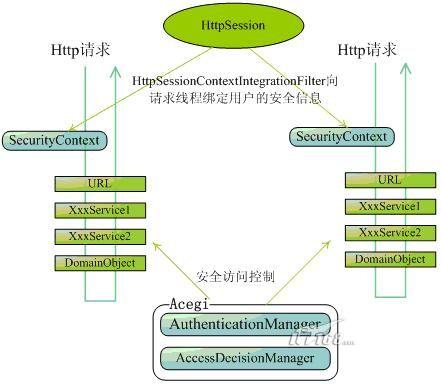

SecurityContext的認(rèn)證主體安全信息在一個HTTP請求線程的多個調(diào)用之間是共享的(通過ThreadLocal),但它不能在多個請求之 間保持共享。為了解決這個問題,Acegi將認(rèn)證主體安全信息緩存于HttpSession中,當(dāng)用戶請求一個受限的資源時(shí),Acegi通過 HttpSessionContextIntegrationFilter將認(rèn)證主體信息從HttpSession中加載到 SecurityContext實(shí)例中,認(rèn)證主體關(guān)聯(lián)的SecurityContext實(shí)例保存在Acegi容器級的 SecurityContextHolder里。當(dāng)請求結(jié)束之后,HttpSessionContextIntegrationFilter執(zhí)行相反的操 作,將SecurityContext中的認(rèn)證主體安全信息重新轉(zhuǎn)存到HttpSession中,然后從SecurityContextHolder中清 除對應(yīng)的SecurityContext實(shí)例。通過HttpSession轉(zhuǎn)存機(jī)制,用戶的安全信息就可以在多個HTTP請求間共享,同時(shí)保證 SecurityContextHolder中僅保存當(dāng)前有用的用戶安全信息,其整體過程如圖 2所示:

圖 2 SecurityContext在HttpSession和請求線程間的轉(zhuǎn)交過程

當(dāng)用戶請求一個受限的資源時(shí),AuthenticationManager首先開始工作,它象一個安檢入口,對用戶身份進(jìn)行核查,用戶必須提供身份認(rèn)證的 憑證(一般是用戶名/密碼)。在進(jìn)行身份認(rèn)證時(shí),AuthenticationManager將身份認(rèn)證的工作委托給多個 AuthenticationProvider。因?yàn)樵诰唧w的系統(tǒng)中,用戶身份可能存儲在不同的用戶信息安全系統(tǒng)中(如數(shù)據(jù)庫、CA中心、LDAP服務(wù) 器),不同用戶信息安全系統(tǒng)需要不同的AuthenticationProvider執(zhí)行諸如用戶信息查詢、用戶身份判斷、用戶授權(quán)信息獲取等工作。只要 有一個AuthenticationProvider可以識別用戶的身份,AuthenticationManager就通過用戶身份認(rèn)證,并將用戶的授 權(quán)信息放入到SecurityContext中。

當(dāng)用戶通過身份認(rèn)證后,試圖訪問某個受限的程序資源時(shí),AccessDecisionManager開始工作。 AccessDecisionManager采用民主決策機(jī)制判斷用戶是否有權(quán)訪問目標(biāo)程序資源,它包含了多個AccessDecisionVoter。 在訪問決策時(shí)每個AccessDecisionVoter都擁有投票權(quán),AccessDecisionManager統(tǒng)計(jì)投票結(jié)果,并按照某種決策方式根 據(jù)這些投票結(jié)果決定最終是否向用戶開放受限資源的訪問。

、操作類都在這些組件類的基礎(chǔ)上進(jìn)行操作。在進(jìn)入Acegi框架的具體學(xué)習(xí)前,有必要事先了解一下這些承載Acegi框架重要概念的組件類。

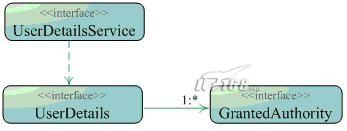

首先,我們要接觸是UserDetails接口,它代表一個應(yīng)用系統(tǒng)的用戶,該接口定義了用戶安全相關(guān)的信息,如用戶名/密碼,用戶是否有效等信息,你可以根據(jù)以下接口方法進(jìn)行相關(guān)信息的獲取:

String getUsername():獲取用戶名;

String getPassword():獲取密碼;

boolean isAccountNonExpired():用戶帳號是否過期;

boolean isAccountNonLocked():用戶帳號是否鎖定;

boolean isCredentialsNonExpired():用戶的憑證是否過期;

boolean isEnabled():用戶是否處于激活狀態(tài)。

當(dāng)以上任何一個判斷用戶狀態(tài)的方法都返回false時(shí),用戶憑證就被視為無效。

UserDetails還定義了獲取用戶權(quán)限信息的方法:GrantedAuthority[] getAuthorities(),GrantedAuthority代表用戶權(quán)限信息,它定義了一個獲取權(quán)限描述信息(以字符串表示,如 PRIV_COMMON)的方法:String getAuthority()。

圖 3 用戶和權(quán)限

在未使用Acegi之前,我們可能通過類似User、Customer等領(lǐng)域?qū)ο蟊硎居脩舻母拍睿⒃诔绦蛑芯帉懴鄳?yīng)的用戶認(rèn)證的邏輯。現(xiàn)在,你要做的一 個調(diào)整是讓原先這些代表用戶概念的領(lǐng)域類實(shí)現(xiàn)UserDetails接口,這樣,Acegi就可以通過UserDetails接口訪問到用戶的信息了。

UserDetails可能從數(shù)據(jù)庫、LDAP等用戶信息資源中返回,這要求有一種機(jī)制來完成這項(xiàng)工作,UserDetailsService正是充當(dāng)這 一角色的接口。UserDetailsService接口很簡單,僅有一個方法:UserDetails loadUserByUsername(String username) ,這個方法通過用戶名獲取整個UserDetails對象。

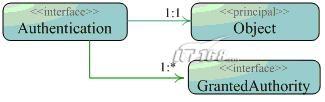

Authentication代表一個和應(yīng)用程序交互的待認(rèn)證用戶,Acegi從類似于登錄頁面、Cookie等處獲取待認(rèn)證的用戶信息(一般是用戶名密碼)自動構(gòu)造Authentication實(shí)例。

圖 4 Acegi的認(rèn)證用戶

Authentication和UserDetails很容易被混淆,因?yàn)閮烧叨加杏脩裘?密碼及權(quán)限的信息,接口方法也很類似。其實(shí) Authentication是Acegi進(jìn)行安全訪問控制真正使用的用戶安全信息的對象,它擁有兩個狀態(tài):未認(rèn)證和已認(rèn)證。UserDetails是代 表一個從用戶安全信息源(數(shù)據(jù)庫、LDAP服務(wù)器、CA中心)返回的真正用戶,Acegi需要將未認(rèn)證的Authentication和代表真實(shí)用戶的 UserDetails進(jìn)行匹配比較,通過匹配比較(簡單的情況下是用戶名/密碼是否一致)后,Acegi將UserDetails中的其它安全信息(如 權(quán)限、ACL等)拷貝到Authentication中。這樣,Acegi安全控制組件在后續(xù)的安全訪問控制中只和Authentication進(jìn)行交 互。

由于Acegi對程序資源進(jìn)行訪問安全控制時(shí),一定要事先獲取和請求用戶對應(yīng)的Authentication,Acegi框架必須為Authentication提供一個“寓所”,以便在需要時(shí)直接從“寓所”把它請出來,作為各種安全管理器決策的依據(jù)。

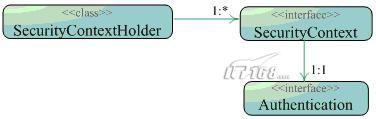

SecurityContextHolder就是Authentication容身的“寓所”,你可以通過 SecurityContextHolder.getContext().getAuthenication()代碼獲取Authentication。 細(xì)心觀察一下這句代碼,你會發(fā)現(xiàn)在SecurityContextHolder和Authentication之間存在一個getContext()中 介,這個方法返回SecurityContext對象。SecurityContext這個半路殺出來的程咬金有什么特殊的用途呢?我們知道 Authentication是用戶安全相關(guān)的信息,請求線程其它信息(如登錄驗(yàn)證碼等)則放置在SecurityContext中,構(gòu)成了一個完整的安 全信息上下文。SecurityContext接口提供了獲取和設(shè)置Authentication的方法:

? Authentication getAuthentication()

? void setAuthentication(Authentication authentication)

圖 5 認(rèn)證用戶信息存儲器

線程綁定模式對于大多數(shù)應(yīng)用來說是適合的,但是應(yīng)用本身會創(chuàng)建其它的線程,那么只有主線程可以獲得線程綁定SecurityContext,而主線程衍生 出的新線程則無法得到線程綁定的SecurityContext。Acegi考慮到了這些不同應(yīng)用情況,提供了三種綁定SecurityContext的 模式:

? SecurityContextHolder.MODE_THREADLOCAL:SecurityContext綁定到主線程,這是默認(rèn)的模式;

? SecurityContextHolder.MODE_GLOBAL:SecurityContext綁定到JVM中,所有線程都使用同一個SecurityContext;

? SecurityContextHolder.MODE_INHERITABLETHREADLOCAL::SecurityContext綁定到主線程及由主線程衍生的線程中。

你可以通過SecurityContextHolder.setStrategyName(String strategyName)方法指定SecurityContext的綁定模式。

用戶認(rèn)證過程

Acegi支持多種方式的用戶認(rèn)證:如典型的基于數(shù)據(jù)庫的認(rèn)證、基于LDAP的認(rèn)證、基于Yale中心認(rèn)證等方式。不同的認(rèn)證環(huán)境擁有不同的用戶認(rèn)證方式,現(xiàn)在我們先拋開這些具體的細(xì)節(jié),考察一下Acegi對受限資源進(jìn)行訪問控制的典型過程:

1.你點(diǎn)擊一個鏈接訪問一個網(wǎng)頁;

2.瀏覽器發(fā)送一個請求到服務(wù)器,服務(wù)器判斷出你正在訪問一個受保護(hù)的資源;

3.如果此時(shí)你并未通過身份認(rèn)證,服務(wù)器發(fā)回一個響應(yīng)提示你進(jìn)行認(rèn)證——這個響應(yīng)可能是一個HTTP響應(yīng)代碼,抑或重定向到一個指定頁面;

4.根據(jù)系統(tǒng)使用認(rèn)證機(jī)制的不同,瀏覽器或者重定向到一個登錄頁面中,或者由瀏覽器通過一些其它的方式獲取你的身份信息(如通過BASIC認(rèn)證對話框、一個Cookie或一個X509證書);

5.瀏覽器再次將用戶身份信息發(fā)送到服務(wù)器上(可能是一個用戶登錄表單的HTTP POST信息、也可能是包含認(rèn)證信息的HTTP報(bào)文頭);

6.服務(wù)器判斷用戶認(rèn)證信息是否有效,如果無效,一般情況下,瀏覽器會要求你繼續(xù)嘗試,這意味著返回第3步。如果有效,則到達(dá)下一步;

7.服務(wù)器重新響應(yīng)第2步所提交的原始請求,并判斷該請求所訪問的程序資源是否在你的權(quán)限范圍內(nèi),如果你有權(quán)訪問,請求將得到正確的執(zhí)行并返回結(jié)果。否則,你將收到一個HTTP 403錯誤,這意味著你被禁止訪問。

在Acegi框架里,你可以找到對應(yīng)以上大多數(shù)步驟的類,其中ExceptionTranslationFilter、AuthenticationEntryPoint、AuthenticationProvider以及Acegi的認(rèn)證機(jī)制是其中的代表者。

ExceptionTranslationFilter是一個Acegi的Servlet過濾器,它負(fù)責(zé)探測拋出的安全異常。當(dāng)一個未認(rèn)證用戶訪問服務(wù)器 時(shí),Acegi將引發(fā)一個Java異常。Java異常本身對HTTP請求以及如何認(rèn)證用戶是一無所知的, ExceptionTranslationFilter適時(shí)登場,對這個異常進(jìn)行處理,啟動用戶認(rèn)證的步驟(第3步)。如果已認(rèn)證用戶越權(quán)訪問一個資源, Acegi也將引發(fā)一個Java異常,ExceptionTranslationFilter則將這個異常轉(zhuǎn)換為HTTP 403響應(yīng)碼(第7步)。可見,Acegi通過異常進(jìn)行通訊,

ExceptionTranslationFilter接收這些異常并作出相應(yīng)的動作。

當(dāng)ExceptionTranslationFilter通過Java異常發(fā)現(xiàn)用戶還未認(rèn)證時(shí),它到底會將請求重定向哪個頁面以要求用戶提供認(rèn)證信息呢? 這通過咨詢AuthenticationEntryPoint來達(dá)到目的——Acegi通過AuthenticationEntryPoint描述登錄頁 面。

當(dāng)你的瀏覽器通過HTTP表單或HTTP報(bào)文頭向服務(wù)器提供用戶認(rèn)證信息時(shí),Acegi需要將這些信息收集到Authentication中,Acegi 用“認(rèn)證機(jī)制”描述這一過程。此時(shí),這個新生成Authentication只包含用戶提供的認(rèn)證信息,但并未通過認(rèn)證。

AuthenticationProvider 負(fù)責(zé)對Authentication進(jìn)行認(rèn)證。AuthenticationProvider究竟如何完成這一過程呢?請回憶一下上節(jié)我們所介紹的 UserDetails和UserDetailsService,大多數(shù)AuthenticationProvider通過 UserDetailsService獲取和未認(rèn)證的Authentication對應(yīng)的UserDetails并進(jìn)行匹配比較來完成這一任務(wù)。當(dāng)用戶認(rèn) 證信息匹配時(shí),Authentication被認(rèn)為是有效的,AuthenticationProvider進(jìn)一步將UserDetails中權(quán)限、 ACL等信息拷貝到Authentication。

當(dāng)Acegi通過認(rèn)證機(jī)制收集到用戶認(rèn)證信息并填充好Authentication后,Authentication將被保存到SecurityContextHolder中并處理用戶的原始請求(第7步)。

你完全可以拋開Acegi的安全機(jī)制,編寫自己的Servlet過濾器,使用自己的方案構(gòu)建Authentication對象并將其放置到SecurityContextHolder中。也許你使用了CMA(Container

Managed Authentication:容器管理認(rèn)證),CMA允許你從ThreadLocal或JNDI中獲取用戶認(rèn)證信息,這時(shí)你只要獲取這些信息并將其轉(zhuǎn)換為Authentication就可以了。

安全對象訪問控制

Acegi稱受保護(hù)的應(yīng)用資源為“安全對象”,這包括URL資源和業(yè)務(wù)類方法。我們知道在Spring AOP中有前置增強(qiáng)、后置增強(qiáng)、異常增強(qiáng)和環(huán)繞增強(qiáng),其中環(huán)繞增強(qiáng)的功能最為強(qiáng)大——它不但可以在目標(biāo)方法被訪問前攔截調(diào)用,還可以在調(diào)用返回前改變返回 的結(jié)果,甚至拋出異常。Acegi使用環(huán)繞增強(qiáng)對安全對象進(jìn)行保護(hù)。

Acegi通過AbstractSecurityInterceptor為安全對象訪問提供一致的工作模型,它按照以下流程進(jìn)行工作:

1. 從SecurityContext中取出已經(jīng)認(rèn)證過的Authentication(包括權(quán)限信息);

2. 通過反射機(jī)制,根據(jù)目標(biāo)安全對象和“配置屬性”得到訪問目標(biāo)安全對象所需的權(quán)限;

3. AccessDecisionManager根據(jù)Authentication的授權(quán)信息和目標(biāo)安全對象所需權(quán)限做出是否有權(quán)訪問的判斷。如果無權(quán)訪問,Acegi將拋出AccessDeniedException異常,否則到下一步;

4. 訪問安全對象并獲取結(jié)果(返回值或HTTP響應(yīng));

5. AbstractSecurityInterceptor可以在結(jié)果返回前進(jìn)行處理:更改結(jié)果或拋出異常。 Acegi稱受保護(hù)的應(yīng)用資源為“安全對象”,這包括URL資源和業(yè)務(wù)類方法。我們知道在Spring AOP中有前置增強(qiáng)、后置增強(qiáng)、異常增強(qiáng)和環(huán)繞增強(qiáng),其中環(huán)繞增強(qiáng)的功能最為強(qiáng)大——它不但可以在目標(biāo)方法被訪問前攔截調(diào)用,還可以在調(diào)用返回前改變返回 的結(jié)果,甚至拋出異常。Acegi使用環(huán)繞增強(qiáng)對安全對象進(jìn)行保護(hù)。 Acegi通過AbstractSecurityInterceptor為安全對象訪問提供一致的工作模型,它按照以下流程進(jìn)行工作: 1. 從SecurityContext中取出已經(jīng)認(rèn)證過的Authentication(包括權(quán)限信息); 2. 通過反射機(jī)制,根據(jù)目標(biāo)安全對象和“配置屬性”得到訪問目標(biāo)安全對象所需的權(quán)限; 3. AccessDecisionManager根據(jù)Authentication的授權(quán)信息和目標(biāo)安全對象所需權(quán)限做出是否有權(quán)訪問的判斷。如果無權(quán)訪問, Acegi將拋出AccessDeniedException異常,否則到下一步; 4. 訪問安全對象并獲取結(jié)果(返回值或HTTP響應(yīng)); 5. AbstractSecurityInterceptor可以在結(jié)果返回前進(jìn)行處理:更改結(jié)果或拋出異常。

圖 6 AbstractSecurityInterceptor工作流程

安全對象和一般對象的區(qū)別在于前者通過Acegi的“配置屬性”進(jìn)行了描述,如“/view.jsp=PRIV_COMMON”配置屬性就將 “/view.jsp”這個URL資源標(biāo)識為安全對象,它表示用戶在訪問/view.jsp時(shí),必須擁有PRIV_COMMON這個權(quán)限。配置屬性通過 XML配置文件,注解、數(shù)據(jù)庫等方式提供。安全對象通過配置屬性表示為一個權(quán)限,這樣,Acegi就可以根據(jù)Authentication的權(quán)限信息獲知 用戶可以訪問的哪些安全對象。

根據(jù)安全對象的性質(zhì)以及具體實(shí)現(xiàn)技術(shù),AbstractSecurityInterceptor擁有以下三個實(shí)現(xiàn)類:

? FilterSecurityInterceptor:對URL資源的安全對象進(jìn)行調(diào)用時(shí),通過該攔截器實(shí)施環(huán)繞切面。該攔截器使用Servlet過濾器實(shí)現(xiàn)AOP切面,它本身就是一個Servlet過濾器;

? MethodSecurityInterceptor:當(dāng)調(diào)用業(yè)務(wù)類方法的安全對象時(shí),可通過該攔截器類實(shí)施環(huán)繞切面;

? AspectJSecurityInterceptor:和MethodSecurityInterceptor類似,它是針對業(yè)務(wù)類方法的攔截器,只不過它通過AspectJ實(shí)施AOP切面。

Acegi版本升級的一些重大變化

Acegi項(xiàng)目開始于2003年,Acegi團(tuán)隊(duì)在發(fā)布新版本時(shí)非常謹(jǐn)慎,在本書寫作之時(shí),Acegi最新版本為1.0.3。在此之前Acegi已經(jīng)發(fā)布 了10多個預(yù)覽版本,由于Acegi框架優(yōu)異的表現(xiàn),許多大型應(yīng)用早在Acegi 1.0正式版本發(fā)布之前(2006年5月),就已經(jīng)采用Acegi框架作為其安全訪問控制的解決方案。

在Acegi社區(qū)里,來自世界各地眾多優(yōu)秀的安全領(lǐng)域?qū)<覍cegi的改進(jìn)和發(fā)展獻(xiàn)計(jì)獻(xiàn)策,Acegi團(tuán)隊(duì)廣泛聽取并吸收各種有益的建議,將它們?nèi)谌氲紸cegi的框架中,使Acegi成為構(gòu)建在Spring基礎(chǔ)上企業(yè)應(yīng)用的首選安全控制框架。

Acegi 1.0.3版本相比于早期預(yù)覽版本發(fā)生了很大的變化,對于需要進(jìn)行Acegi版本的項(xiàng)目來說,了解這一變化特別重要。下面,我們列出Acegi的一些重大的升級更新:

? 包名的更新:在0.9.0及之前的版本中,Acegi采用net.sf.acegisecurity包名前綴,在1.0.0版本之后更改為 org.acegisecurity(Hibernate也走過相同的道路,好在Acegi在正式版本發(fā)布之時(shí)就完成了這種轉(zhuǎn)變);

? ACL模塊的調(diào)整:ACL模塊發(fā)生了重大的調(diào)整,Acegi團(tuán)隊(duì)接收了社區(qū)大量關(guān)于ACL模塊的反饋意見,重新設(shè)計(jì)了ACL模塊的底層結(jié)構(gòu),在性能、封裝 性、靈活性上得到了質(zhì)的提升。事實(shí)上,Acegi使用org.acegisecurity.acls包代替了原來的 org.acegisecurity.acl包,后者將在后期的版本中刪除,由于這種傷筋動骨的變化,將很難兼容原來ACL模塊。不過,目前基于新框架的 ACL模塊還沒有進(jìn)行充分的測試,Acegi承諾在1.1.0版本發(fā)布時(shí)提供最終的實(shí)現(xiàn);

? 刪除了ContextHolder及其相關(guān)類:在Acegi 0.9版本中,ContextHolder及其相關(guān)類被徹底從Acegi項(xiàng)目中刪除。ContextHolder可以在多個HTTP請求中共享同一個 ThreadLocal,這和Spring提倡的ThreadLocal只應(yīng)在同一線程中共享相悖。現(xiàn)在,Acegi使用 SecurityContextHolder替換ContextHolder,它的生命周期是一個HTTP 請求;

? 使用FilterChainProxy同時(shí)代理多個過濾器:在早期的版本中,Acegi通過FilterToBeanProxy將web.xml中的 Servlet過濾器定義轉(zhuǎn)移到Spring容器中。這比直接在web.xml中配置Servlet過濾器要方便一些,但是Acegi框架往往需要定義多 個Servlet過濾器,使web.xml配置文件變得冗長難看。在Acegi 0.8版本中提供FilterChainProxy,它可以同時(shí)代理多個Servlet過濾器并保證過濾器的順序。因此在新版本中, FilterChainProxy成為推薦的選擇。

小結(jié)

Acegi是Spring項(xiàng)目下一個成熟的安全訪問控制框架,它允許利用了Spring IoC的AOP的功能完成安全對象的訪問控制。在Acegi框架中,SecurityContextHolder處于非常核心的位置,它是存放認(rèn)證管理器 用戶安全信息SecurityContext的“容器”,SecurityContext保存著用戶安全訪問控制所需的信息,直接被訪問決策管理器使用。 HttpSessionContextIntegrationFilter通過在SecurityContextHolder和HttpSession中 擺渡SecurityContext,使多個請求線程可以共享同一個SecurityContext。

凡是有該標(biāo)志的文章,都是該blog博主Caoer(草兒)原創(chuàng),凡是索引、收藏

、轉(zhuǎn)載請注明來處和原文作者。非常感謝。